Un dizionario hacker” per capire come il mondo è già cambiato

Un dizionario hacker” per capire come il mondo è già cambiato

La Repubblica del 08 aprile 2014

E’ il titolo del libro di Arturo Di Corinto, un percorso ragionato sui termini più significativi della cultura hacker. Qui un capitolo di grande attualità: Autodifesa Digitale

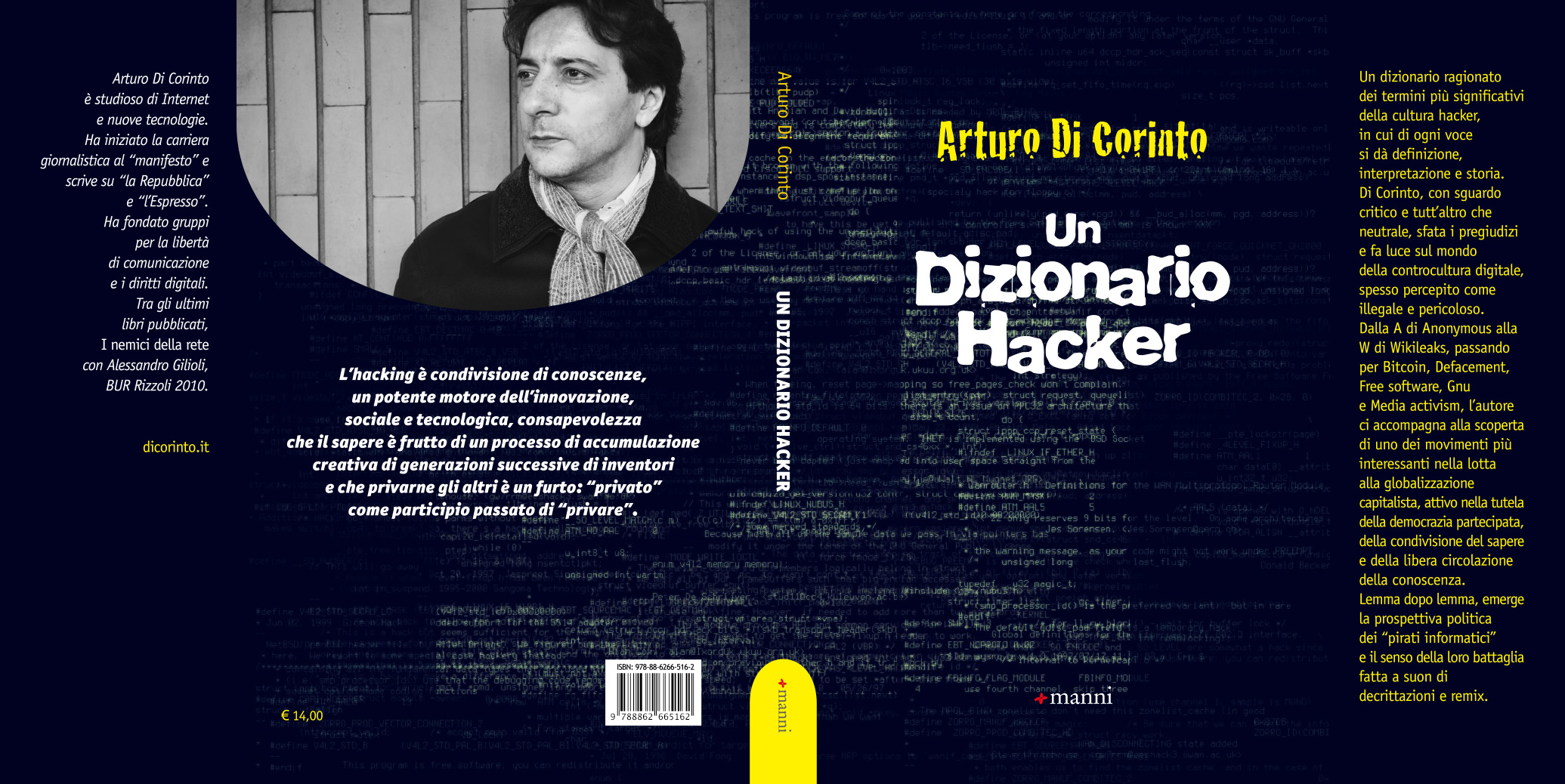

PICCOLO, quindi maneggevole come molti dei dizionari moderni. Ma al tempo stesso denso di voci e quindi utile a capire termini e questioni sulle quali spesso si sorvola senza approfondire. Il volume “Un dizionario hacker”, di Arturo Di Corinto (Edizioni Manni, pagine 212, 14 euro) è tutto questo e anche molto altro. Un dizionario ragionato dei termini più significativi della cultura hacker, in cui di ogni voce si dà definizione, interpretazione e storia. Di Corinto sfata i pregiudizi e fa luce sul mondo della controcultura digitale, spesso percepito come illegale e pericoloso. Dalla A di Anonymous alla W di Wikileaks, passando per Bitcoin, Defacement, Free software, Gnu e Media activism, l’autore ci accompagna alla scoperta di uno dei movimenti più attivi nella lotta alla globalizzazione capitalista, nella tutela della democrazia partecipata, della condivisione del sapere e della libera circolazione della conoscenza. Lemma dopo lemma, emerge la prospettiva politica dei “pirati informatici” e il senso della loro battaglia fatta a suon di decrittazioni e remix. Ecco a seguire un intero capitolo di questo volume, “Autodifesa Digitale”.

AUTODIFESA DIGITALE

Da quando è scoppiato lo scandalo del datagate sono rimasti in pochi a credere nella privacy. I miliardi di telefonate intercettate dal grande fratello elettronico hanno di fatto riconsegnato alla storia il diritto e il bisogno alla privatezza ricacciandolo a quel giorno del 1890 in cui due avvocati, Samuel Warren e Louis Brandeis, lo concettualizzarono nel famoso scritto “The right to be let alone” (Il diritto di essere lasciati in pace). E pensare che all’epoca i due giuristi si confrontavano “soltanto” con una sola ma insidiosa tecnologia, la fotografia. L’articolo era la risposta ai “tabloid” dell’epoca che ritraevano troppo di frequente la moglie salottiera di uno dei due avvocati, Samuel Warren.

Nel frattempo, però mentre la legge sanciva l’inviolabilità della soglia domestica le tecnologie che si sono succedute ci hanno obbligato ad ampliare e meglio definire il concetto di privacy fino all’idea che oggi essa coincida con la possibilità di determinare il destino delle informazioni che ci riguardano – e spesso ci precedono – quando usiamo un computer, un telefonino o una carta magnetica dotata di chip. È così che quel bisogno si è evoluto in un diritto vero e proprio, costituzionalizzato in Europa con la famosa Carta di Nizza del 2000.

Poi però sono arrivati Facebook e i social network, abbiamo scoperto che Google non è sempre il gigante buono e la grande disponibilità di banda e hard disk storage a basso costo hanno creato l’industria dei metadati, quella che prospera sulla conoscenza della nostra rete di relazioni – con chi, per quanto tempo e con che mezzo comunichiamo – per sapere se, quando e dove, ci troviamo da soli o in compagnia. Strumento potente del marketing diretto che usa questi dati per offrirci al momento giusto quello che siamo pronti a pagare. Ma anche magazzino cui attingere per ricostruire vicende sanguinose e criminali e perseguirne i colpevoli. Un effetto deterrenza che rivela l’altra faccia della privacy, o meglio il suo opposto: la sorveglianza.

Lo stesso creatore di Facebook, Zuckerberg aveva detto che chi usa il suo social network non è interessato alla privacy, smentito subito dopo dalla sua stessa azienda che si è affrettata a salvare la faccia offrendo progressivamente nuovi strumenti per stabilire quale sia il livello di “intimità” che vogliamo condividere in rete. A dargli man forte era intervenuto uno dei padri del web, Vinton Cerf, che però divenuto chief evangelist e poi vicepresidente di Google non gode più dell’autorevolezza degli esperti disinteressati. Tutto questo mentre il mondo accademico e la politica di molte nazioni chiede agli americani di fare ammenda per averli spiati e di non farlo più.

Le spie spiano

Ma da che mondo è mondo le spie spiano, e non ci si può aspettare che non lo facciano. Perciò per chi tiene alla propria privacy l’unica risposta è l’autodifesa digitale, senza bisogno di avere qualcosa da nascondere e senza diventare esperti informatici.

Da tempo immemorabile la gente protegge i propri segreti con porte e buste chiuse, scrigni, inferriate e codici cifrati. Lo spionaggio è sempre stata un’arma potente in mano a principi, dittatori ed eserciti e quindi non c’è da meravigliarsi se nell’era digitale la rincorsa fra guardie e ladri di segreti continui aggiornata ai progressi della tecnica. Fino a poco tempo fa nascondere i propri messaggi a occhi indiscreti con algoritmi matematici era affare riservato di spie e militari, tanto che gli strumenti e le tecniche più in voga sono state a lungo considerate armi a tutti gli effetti. Fino a dieci anni orsono un famoso software di cifratura di dati digitali, il PGP di Phil Zimmermann, non poteva essere esportato fuori dal territorio degli Stati Uniti. Zimmermann ci riuscì lo stesso in un rocambolesco viaggio a cavallo dell’Europa portando in valigia il listato del programma e aprendo la porta alla privacy di massa (PGP, significa proprio “Pretty Good Privacy for the masses).

Basato su un algoritmo matematico creato all’Università di Stanford, in California, da Rivest, Adleman e Shamir, la famosa chiave RSA, che nasconde i dati con una doppia chiave crittografica, pubblica e privata, il messaggio nascosto può essere decifrato solo dal destinatario e potenzialmente decrittato dal “nemico” solo con molti sforzi e un ingente impiego di risorse computazionali, con un attacco di forza bruta, esplorando tutte le combinazioni possibili delle chiavi. Potenzialmente.

Per questo i cypherpunks come Julian Assange consigliano di usarlo. Se tutti cifriamo i dati non ci sarà mai nessuna agenzia in grado di operare un attacco di forza bruta sui milioni di zettabyte di dati scambiati attraverso la rete e potranno a farlo solo dopo aver raccolto degli indizi che lo giustifichino. Infatti, nonostante l’allarme lanciato dai media che hanno male interpretato alcune rivelazioni di Edward Snowden, la comunità scientifica non ha ancora nessuna evidenza che le chiavi di cifratura più note siano state violate dalla onnipresente National Security Agency.

Chiavi, tunnel e protocolli

Il sospetto che i protocolli di cifratura “https” – quelli che usiamo per navigare sicuri senza che i dati inviati vengano intercettati-, abbiano una backdoor è però fondato. La backdoor è una sorta di passaggio segreto noto solo a chi l’ha creato e attraverso cui è possibile “leggere” quello che parte dal nostro computer fino a quello di destinazione (che in genere è un server), rimbalzando attraverso tanti computer intermedi. Ma se, mettiamo, la posta via web (la webmail) che inviamo è cifrata con un algoritmo robusto, l’intercettazione del relativo pacchetto non ne consentirà la lettura.

Quindi, cifrare le email con un derivato del PGP – su client di posta elettronica come Mozilla Thunderbird – pigiando un bottone, è la cosa più sicura che possiamo fare.

Inoltre, se pensiamo che qualcuno, la Nsa, con o senza la collaborazione delle imprese che ci danno la connettività e i servizi Internet (posta, spazio disco e altro), possa volere semplicemente risalire all’autore di una comunicazione sospetta a partire dall’indirizzo IP (Internet Protocol) che identifica ogni singola macchina o gruppo di pc connessi, possiamo sempre usare uno “scrambler” Ip, come Tor – The onion router – un software che riveste il nostro IP come gli strati di una cipolla rendendo oltremodo difficile trovarne il nucleo o l’origine.

Eppure tutti noi, ogni giorno siamo “seguiti” e monitorati da forze che non nulla hanno a che fare con la cyberarmy di Assad o con il Ghcq inglese o coi nostri servizi segreti: è la sorveglianza delle aziende che tracciano le nostre navigazioni a fini commerciali. Se si installa con un paio di click l’add-on ghostery (www. ghostery. com) sul nostro browser Mozilla, sapremo sempre in real time chi ci sta seguendo. Net-ratings, Google, Facebook e molti altri servizi che creano statistiche sulle visite del sito che stiamo leggendo lo fanno normalmente e Ghostery ce lo dice. In ogni caso è possibile fare una navigazione anonima su qualsiasi sito usando i controlli per la privacy incorporati in qualsiasi browser come Chrome oppure ricorrere a servizi online come Anonymouse. org. In questo caso il servizio, usando i famosi anonymous remailer della prima Internet consente anche di inviare email completamente anonime, con un ritardo di arrivo variabile per evitare che la nostra presenza al computer venga messa in relazione temporale con il momento di arrivo della email al suo destinatario.

Insomma, l’autodifesa digitale è possibile e ci sono gruppi che ne fanno la propria ragione d’esistenza. È stato il caso dei cryptopunks di Telecomix che la insegnavano a tunisini, egiziani e libici nei mesi della cosiddetta “Primavera Araba”, e di altri gruppi che ancora oggi aiutano i cooperanti delle zone di guerre a inviare report dal campo senza temere rappresaglie. Sulla crittografia e l’autodifesa digitale anche Wikileaks ha basato la sua missione di organizzazione contro la corruzione e il malgoverno ispirando decine di iniziative simili, come Openleaks o l’italianissima Globaleaks.

Sempre italiano è il progetto Freepto, software libero e open source racchiuso in una pennetta Usb e impacchettato dagli attivisti di Avvisi ai Naviganti BBS del Forte Prenestino di Roma, culla di hacker etici dal lontano 1990: pochi file e un manuale scaricabili anche in rete per consentire a chiunque di imparare a difendersi dall’occhio elettronico.