La società dei fake

La società dei fake Carfagna, Di Corinto - Presentazione del Libro Riprendiamoci la Rete!

Carfagna, Di Corinto - Presentazione del Libro Riprendiamoci la Rete! Gen. Miglietta, Di Corinto, Nato, Solbiate Olona

Gen. Miglietta, Di Corinto, Nato, Solbiate Olona

Di Corinto al Cybertech 2024

Di Corinto al Cybertech 2024 Di Corinto: Intervista a SKyTg24: Piano nazionale Innovazione

Di Corinto: Intervista a SKyTg24: Piano nazionale Innovazione Di Corinto, intervista SkyTg24: Cyberattacchi contro EMA e Pfizer

Di Corinto, intervista SkyTg24: Cyberattacchi contro EMA e Pfizer Di Corinto, Hacker University, Ramat Gan, Tel AViv

Di Corinto, Hacker University, Ramat Gan, Tel AViv

United Nations - Internet Governance Forum - Katowice, Polonia

United Nations - Internet Governance Forum - Katowice, Polonia Di Corinto, Intervista TG2: Hacker e donne spie

Di Corinto, Intervista TG2: Hacker e donne spie Di Corinto, IBM Think Summit

Di Corinto, IBM Think Summit

Di Corinto, IISFA Forum, Roma

Di Corinto, IISFA Forum, Roma

Di Corinto, intervista SkyTg24: Dati, profilazione e piattaforme digitali

Di Corinto, intervista SkyTg24: Dati, profilazione e piattaforme digitali Di Corinto, Centro Studi Americani

Di Corinto, Centro Studi Americani

Manualetto di sicurezza digitale per giornalisti e attivisti

“Manualetto di sicurezza digitale per giornalisti e attivisti”

scritto e pubblicato da Guerre di Rete

lo presenta

Sonia Montegiove

ne discutono

Stefano Chiccarelli, Arturo Di Corinto, Fabio Pietrosanti

coordina

Giulio De Petra

A questo indirizzo si può trovare la descrizione dell’incontro:

‘incontro si svolgerà a Roma, mercoledì 18 marzo, in via della Dogana Vecchia 5, a partire dalle 17,30.

Sarà possibile partecipare anche a distanza, collegandosi tramite il link

https://us02web.zoom.us/j/86313951005?

Il nostro rapporto con le tecnologie è inevitabilmente contraddittorio. Mai come ora siamo circondati da strumenti abilitanti, che ci consentono di allargare le nostre capacità, ridurre sforzi e tempi di vecchie attività, dotarci di una somma di poteri da cui ormai siamo dipendenti. Eppure questi stessi strumenti, in maniera spesso invisibile e inattesa, possono aprire dei varchi sulle nostre vite, il nostro lavoro, le nostre relazioni. E quando succede, proprio la loro potenza, insieme alla capacità di archiviazione, l’ubiquità, la granularità con cui estraggono informazioni che prima non sarebbero mai state raccolte, diventano un’arma a doppio taglio. Questo vale per tutti, ma soprattutto per giornalisti e attivisti, che fanno dello scambio di informazioni (anche delicate, riservate, sensibili) una delle loro ragion d’essere. Il problema è che la macchina, intesa come l’assemblaggio caotico e strabordante di dispositivi, account, servizi digitali che ognuno di noi gestisce alla bell’e meglio mentre è intento a vivere e a lavorare, funziona splendidamente (o dà l’idea di funzionare in tal modo) senza disfunzioni, senza avvertimenti, senza preavvisi, fino al giorno in cui non funziona più. Fino al giorno in cui si riceve una strana notifica di Apple o Meta di essere stati oggetto di un attacco statale; fino a quando ritroviamo i nostri dati più privati online; o non riusciamo a entrare nel nostro account Instagram, che ha iniziato nel frattempo a delirare; o veniamo informati che qualcuno è entrato nella nostra casella di posta; o veniamo respinti alla frontiera senza nemmeno sapere perché; o la nostra fonte passa dei guai, e ci resta il sospetto che sia a causa delle comunicazioni avute con noi.

È con questa consapevolezza che Guerre di Rete ha deciso di scrivere e pubblicare un “Manualetto di sicurezza digitale per giornalisti e attivisti”

Il Manualetto segue un percorso che va dal facile al difficile, da quello che va messo subito in sicurezza, e con poca fatica, a quello che richiede più lavoro. Si inizia inquadrando alcuni aspetti generali – i diversi piani della sicurezza, l’analisi delle minacce – e poi si va nel pratico. Siamo partiti dalla mail perché sappiamo che è ancora l’hub centrale delle nostre vite, e quindi un fortino da difendere. Passiamo poi ai social media che, nel bene e nel male, restano un luogo fondamentale per giornalisti e attivisti, sottovalutato dal punto di vista della sicurezza. Eppure una revisione attenta delle impostazioni di visibilità e di privacy dei nostri account potrebbe far emergere informazioni che non siamo consapevoli di “pubblicizzare”. Poi parliamo di come si comunica con una fonte, o con qualcuno che necessiti di non essere esposto: il problema del primo contatto, quali app (e perché) possono essere utili, quali sistemi adottare per ricevere soffiate. Sistemate la mail, i social, e le comunicazioni, è tempo di pensare ai dispositivi. Sono cifrati? Abbiamo backup? Come li gestiamo? È il caso di compartimentare? Successivamente, ci addentriamo nell’aspetto della cybersicurezza più noto e forse temuto: phishing, malware, spyware.

Senza fare miracoli un lettore consapevole di questo Manualetto può però alzare di molto l’asticella della sua protezione.

Manualetto di sicurezza digitale per giornalisti e attivisti

Quando c’è una guerra, la prima vittima è la verità.

Come scriveva Lao Tzu nel V secolo avanti Cristo, l’inganno in una guerra può determinare un vantaggio strategico e, forse, vincere senza combattere. Indurre in errore un avversario, sottrargli dati e informazioni, manipolare le sue percezioni per fargli fare scelte sbagliate è alla base di ogni conflitto, variamente declinato.

Ma è solo di recente che la produzione industriale di bufale è diventata tanto pericolosa da colpire prima i civili e solo dopo i militari. Ed è solo da quando esiste il web che i servizi segreti hanno incominciato a unire la disinformazione tradizionale con l’hack and leak, la sottrazione di informazioni e la loro divulgazione controllata attraverso i siti web e poi i mezzi a stampa.

Nel 2014 i servizi segreti russi si sono infilati nella posta elettronica di alcuni diplomatici occidentali per depositarvi all’interno finte prove di una cospirazione angloamericana per fare cadere il governo ucraino di Petro Poroshenko.

Come ci si difende dalla disinformazione? E, viceversa, come si proteggono le fonti, si verificano i fatti e si tutela chi li racconta? In un’epoca di inganni, i giornalisti che per mestiere raccontano i conflitti grandi e piccoli sono bersaglio di spioni e sabotatori, cricche di potere e investigatori digitali.

Il Manualetto di sicurezza digitale per giornalisti e attivisti parla di questo, di come imparare a proteggersi senza aspettare che lo faccia qualcun altro, di come avere una buona manutenzione dei propri dispositivi digitali fino all’impiego oculato della posta elettronica e agli strumenti di crittografia contro le intrusioni indesiderate.

Realizzato da un gruppo di giornalisti riuniti intorno al progetto di Guerre di Rete capitanato da Carola Frediani, il manualetto, in versione .pdf, e-book ed e-reader, è di agile e semplice lettura, ricco di argomenti, gratuito, e senza la pretesa di essere esaustivo. Un primo passo per lavorare in serenità, nel rispetto delle regole deontologiche.

Quanto alla qualità del giornalismo, beh, quella non può essere garantita dai manuali, dipende dall’onestà intellettuale di chi lo fa e dalla libertà che ti è concessa dai limiti e dai vincoli di una professione sempre più necessaria.

Big Tech Wants Direct Access to Our Brains

By Linda KinstlerPublished Nov. 14, 2025Updated Nov. 18, 2025

DIGITAL REPATRIATON

il ruolo delle tecnologie cyber europee tra strategia e geopolitica

Con l’evoluzione del quadro normativo europeo in ambito cyber e data protection, il tema della Digital Repatriation è destinato a diventare sempre più centrale nel 2026.

Per Digital Repatriation si intende il processo attraverso il quale dati, infrastrutture digitali e servizi critici vengono riportati sotto il controllo diretto di entità europee, garantendo maggiore sovranità, conformità normativa e riduzione dei rischi legati a dipendenze extra-UE.

Le nuove regolamentazioni europee – tra cui NIS2, DORA, Cyber Resilience Act e le normative sulla supply chain – spingono le organizzazioni a sapere:

- dove risiedono i dati

- chi li gestisce

- quali terze parti sono coinvolte

- e come rispondere in modo efficace a incidenti e attacchi cyber

In questo scenario, la Digital Repatriation non è solo una scelta tecnologica, ma una decisione strategica, legale e di business.

L’evento

Un incontro esclusivo organizzato da ESET & Cyberating, pensato per approfondire il tema della Digital Repatriation da tre prospettive complementari: legale, di gestione del rischio e tecnologica.

Dove: Hotel Gallia – Piazza Duca d’Aosta, 9 – Milan

Quando: 10 marzo

A che ora: 9:30 – 15:00

Agenda & Speaker

9:30 – 10:00 | Welcome coffee

Accoglienza e networking iniziale

10:00 – 10:25 | Benvenuto e apertura dei lavori

Fabio Buccigrossi – Country Manager ESET Italia e Stefano Fratepietro – CEO Cyberating

10:25 – 11:10 | L’illusione della neutralità tecnologica:

digital repatriation e potere geopolitico

Stefano Mele – Avvocato

L’intervento analizza la digital repatriation non come una mera scelta tecnica o di compliance, ma come una decisione geopolitica che incide su sovranità, sicurezza nazionale, autonomia strategica e posizionamento internazionale di Stati e imprese.

Rimpatriare dati, infrastrutture o capacità tecnologiche significa ridefinire dipendenze, alleanze e margini di manovra, soprattutto nel campo della cybersecurity, dove il controllo delle tecnologie coincide sempre più con il controllo del rischio.

11:10 – 11:55 | Controllo della Supply Chain:

Automazione, Sovranità Digitale e Third-Party Risk Management in Europa

Stefano Fratepietro – CEO Cyberating

Approfondimento sulla gestione dei fornitori e delle terze parti:

ruolo delle piattaforme di Third-Party Risk Management

valutazione e monitoraggio dei rischi lungo la supply chain

importanza della visibilità sui fornitori in un contesto normativo stringente11:55 – 12:40 | Il punto di vista tecnologico: l’approccio ESET

Samuele Zaniboni – Sales Engineering Manager ESET Italia

Focus operativo su Digital Repatriation:

utilizzo della Threat Intelligence per anticipare rischi e minacce

ruolo dei servizi MDR di ESET nel supportare controllo, sovranità e resilienza

integrazione di sicurezza, compliance e risposta agli incidenti 12:40 – 14:00 | Light lunch & networking

Un momento informale per confrontarsi con i relatori e il team ESET & Cyberating.

Moderatore evento: Arturo Di Corinto

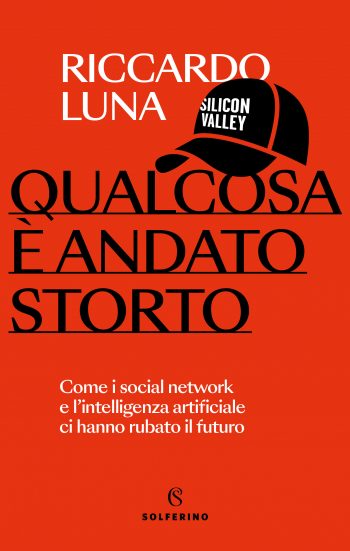

Qualcosa è andato storto. Come i social network e l’intelligenza artificiale ci hanno rubato il futuro

«Qualcosa è andato storto. Come i social network e l’intelligenza artificiale ci hanno rubato il futuro», è un potente atto d’accusa nei confronti della tecnologia che ci rende dipendenti da smartphone, tablet e computer. Pubblicato da Solferino pochi mesi fa, è già un caso editoriale. Alla settima ristampa ha venduto circa 20.000 copie. Un successo, per un paese dove un italiano su due legge meno di un libro all’anno.

E il motivo di questo successo è che il libro spiega, in parole chiare e comprensibili, senza peli sulla lingua, che cosa le aziende come Meta/Facebook e TikTok, sono state e sono pronte a fare pur di catturarci davanti allo schermo, per vendere il nostro tempo di attenzione agli inserzionisti e così facendo terremotando psiche, sentimenti e percezioni degli utenti, soprattutto di quelli più giovani.

Già, perché, Riccardo Luna, è lui l’autore del libro, ripercorrendo le origini della Rete, che lui stesso da direttore di Wired candidò a premio nobel per la pace, racconta come questa si sia ormai popolata di app che recintano i nostri interessi e argomenta come la Rete, da utopia democratica dei primi anni 2000 sia stata colonizzata dall’affarismo di Big Tech che non ritiene di dover rispondere a nessuno del proprio operato. Aziende guidate da imprenditori tech che anziché dedicare le loro enormi ricchezze a sfamare il mondo, a contrastare gli effetti perversi del cambiamento climatico e a favorire pace e democrazia, lucrano su sistemi che creano rabbia e violenza, i social network a cui hanno messo il turbo degli algoritmi capaci di innescare i circuiti del piacere che scattano quando vediamo il like sotto il nostro post e ci rendono frustrati quando non li vediamo. Meccanismi che sfruttano anche la solitudine, l’incertezza sessuale e le delusioni dei più giovani per renderli sempre meno sicuri di se stessi e sempre più dipendenti dal feed del social preferito.

Temi già sollevati da altri prima di lui, certamente, come Nicholas Carr, Jaron Lanier, l’italiano Jacopo Franchi. Autori che hanno raccontato gli effetti dannosi dello scrolling infinito, quel modo di usare i social senza smettere mai e che, lungi dall’essere una cosa naturale innescata dalla curiosità, è un comportamento ingegnerizzato per le piattaforme da tecnologi e psicologi sociali in modo da trattenere chiunque, sia esso bambino o un adulto, appiccicati allo smartphone grazie all’algoritmo di selezione dei contenuti. A proposito, tu che leggi lo sapevi che basta un centinaio di video visti per riorganizzare l’algoritmo?

«Qualcosa è andato storto. Come i social network e l’intelligenza artificiale ci hanno rubato il futuro», Riccardo Luna, Solferino, 2025.

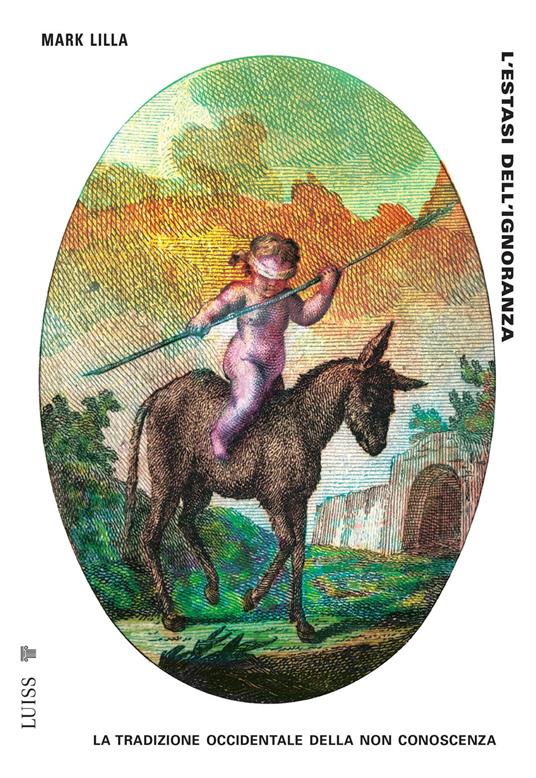

L’estasi dell’ignoranza. La tradizione occidentale della non conoscenza

Perché un lettore crede a racconti palesemente falsi? Vuole evitare notizie scomode? Come fanno i fedeli religiosi a credere nella scienza e contemporaneamente affidarsi al mito? Si tratta di scelte razionali, strategie collettive oppure difesa privata e personale di un nucleo emotivo che altrimenti finirebbe in pezzi? Sono queste le domande che affiorano, con risposta annessa, nel libro del politologo Mark Lilla che per Luiss University Press ha pubblicato «L’estasi dell’ignoranza. La tradizione occidentale della non conoscenza».

A dispetto della moderna logica mediatica che obbliga tutti alla trasparenza, alla conoscenza, alla condivisione di informazioni e intimità sui social, Mark Lilla elabora una ricostruzione storica e filosofica del volto contrario di questa modernità, cioè dell’ignoranza intesa come volontà di non sapere. Strategia adattativa piuttosto che euristica vitale, l’ignoranza descritta da Lilla viene dissezionata nei miti antichi, come quello di Edipo, che non voleva sapere di essere giaciuto con la madre; passa per le Confessioni di Sant’Agostino che dubita della sua fede; arriva da Nietzsche il pazzo fino a Freud e alla sua teoria della rimozione, per ricostruire i tabù della verità, la delusione della curiosità quando si osa strappare il velo di Iside, fino alle cedevoli illusioni di innocenza personale, colte nelle loro forme quotidiane e talvolta penose.

La fuga dalla realtà è la chiave di questo viaggio intellettuale nella volontà di ignoranza. Certo, sull’ignoranza e sull’errore molto è stato detto, da Gianrico Carofiglio in Elogio dell’ignoranza e dell’errore, a Umberto Galimberti con Le contraddizioni della Verità e l’attitudine tutta binaria a pensare semplice senza troppo complicarsi la vita, come pure in L’età dell’ignoranza di Fabrizio Tonello, ma questo testo si misura sulla volontà di non conoscere quale strategia di sopravvivenza intima, nascosta e personale, per rendere la vita odierna più accettabile. Una scelta che è alla base di questioni tremendamente attuali, dagli effetti della disinformazione al cospirazionismo politico, dal pensiero magico alle semplificazioni scientifiche. In fondo, in fondo, il trionfo dell’ignorante è l’estasi del potere.

Le disavventure della verità

La verità è un concetto mobile e sfuggente, i cui confini cambiano in relazione alla temperie culturale e all’azione dei soggetti che hanno i mezzi per costruirla e farla accettare.

Già nel V secolo però, Platone metteva in guardia i cittadini di Atene che per instaurare la democrazia bisognava cacciare i retori e i sofisti, che ingannano il popolo con sillogismi, paralogismi, notizie false e inventate.

Ma la società della comunicazione, basata su persuasione e populismo, non è in grado di scacciare i nuovi retori che assumono le vesti di imbonitori e tribuni di un popolo costruito algoritmicamente.

Nel libro «Le disavventure della verità», il filosofo Umberto Galimberti affronta così il tema della verità in un’ottica comparata confrontando Marx, Nietsche e Freud nelle loro pubblicazioni meno note. Ovviamente con riferimento alla Repubblica di Platone e a quello sfortunato che informò i cavernicoli che erano oggetto di un’illusione (disinformazione, diremmo oggi). Lo sfortunato fu bastonato dai cavernicoli per la sua rivelazione.

[…] a differenza dei tempi trascorsi, oggi l’abbondanza delle informazioni, che è il tratto tipico del nostro tempo, ci rende responsabili di ciò che sappiamo e se, per quieto vivere, per noia, per distrazione, per disinteresse, per stanchezza o per assuefazione, non siamo sensibili al problema della verità, di fronte a quel che sappiamo diventiamo irrimediabilmente indifferenti, quando non addirittura immorali.

Oggi, infatti, dobbiamo chiederci che ne è della verità nella nostra epoca caratterizzata dall’incontenibile diffusione dei media, ai quali da ultimo si sono aggiunti i social con le loro vere e false notizie e prese di posizioni, per lo più acritiche, quando non puri sfoghi pulsionali o emotivi. Per affrontare questo tema bisogna liquidare quei luoghi comuni, per non dire idee arretrate che fanno da tacita guida a quasi tutte le riflessioni sui media, secondo le quali l’uomo può usare i mezzi di comunicazione come qualcosa di neutrale rispetto alla sua natura… […]

Al tempo della guerra ibrida, quella che mescola la falsa informazione alle azioni militari, il sabotaggio della verità ci riguarda tutti.

«Le disavventure della verità», Umberto Galimberti, Feltrinelli, 2025

Il momento straussiano

Palantir è il nuovo potere della sorveglianza globale. Anche i Servizi Segreti francesi hanno ammesso di usarne tecnologia e capacità di analisi. E lo fanno pure la Ferrari, Stellantis, il Policlinico Gemelli in Italia.

I software di Palantir sono in uso anche all’esercito israeliano. Il suo board nel 2024 ha tenuto una seduta del consiglio di amministrazione a Tel Aviv in segno di solidarietà dopo l’attacco terroristico del 7 ottobre 2023.

Ma che cos’è Palantir? Palantir è la nuova macchina del potere americano creata da Peter Thiel, il magnate che ha fondato l’azienda prendendone il nome dalla saga del Signore degli Anelli. Palantir è l’occhio che tutto vede e che nella saga consente ai cattivi di intimidire, trovare e punire, non i cattivi, ma i buoni della storia, cioè la famosa compagnia dell’Anello.

Nella prospettiva di Thiel e di Alex Karp, attuale Ceo di Palantir, però è tutto rovesciato. L’occhio che tutto vede, cioè i suoi software Gotham e Foundry, potenziati dal coordinamento di una terza piattaforma, Apollo, e dall’intelligenza artificiale IAP, sono gli strumenti della nuova sorveglianza che sovrintende alla macchina da guerra americana e degli eserciti che se lo possono permettere. Come quello di Israele.

Palantir è una macchina indifferente all’etica e alla morale occidentale e illuministica.

Dopo alcuni servizi giornalistici sappiamo che Palantir, vende dati per fare la guerra. E poi li usa per foraggiare il suo spin off, Anduril, azienda dedicata alla produzione di IA e droni da combattimento.

Ma è solo nel libro «Il momento straussiano» che capiamo perché Peter Thiel, tecnologo, gay, cattolico, conservatore, con Palantir si sia definitivamente sganciato dalla retorica di benessere, progresso e uguaglianza prodotta dall’immaginifica

industria della Silicon Valley negli ultimi 30 anni fino a farla ribaltare nelle sue convinzioni più profonde, un tempo basate sul «don’t be evil» (non fare il male).

Nel libro Thiel lo spiega. E quello che dice fa venire i brividi, affermando che l’Occidente deve farsi rispettare usando la violenza e la deterrenza quali elementi attivi di civilizzazione e di difesa della sua missione teleologica e salvifica del mondo.

Usando cioè i mezzi contrari alla cultura occidentale dei diritti che essa dovrebbero affermare e perseguire.

«Peter Thiel, Il momento straussiano. A cura di Andrea Venanzoni. Liberilibri 2025»

Sfiduciati

I social sono un pericolo per la democrazia. Sono numerosi i saggi che argomentano questo aspetto distruttivo della comunicazione paritaria online che si afferma nelle logiche algoritmiche di Facebook, Tik Tok, Truth, eccetera. I social media sono spesso fonte e canale di propaganda e disinformazione.

Purtroppo la maggior parte delle persone non sa distinguere tra notizie vere e notizie false e le notizie false sono più virali di quelle vere. E questo è il danno principale che fanno alla democrazia.

Giovanni Boccia Artieri lo sintetizza bene nel suo ultimo libro, “Sfiduciati. Democrazia e disordine comunicativo nella società aperta” appena pubblicato da Feltrinelli, provando a dare qualche rimedio.

“I social media favoriscono ciò che funziona: e ciò che funziona polarizza, semplifica, infiamma. La democrazia ha bisogno di ascolto, mediazione, argomentazione. E se il conflitto algoritmico si consuma in millisecondi, il dissenso democratico richiede tempo”, ma è necessario.

La riflessione del professore di sociologia, prorettore dell’Università degli Studi di Urbino, già autore di diversi saggi sul tema è ovviamente molto più ampia.

Nel libro sostiene infatti che l’agorà pubblica negli ultimi anni è stata inquinata soprattutto da tre fenomeni. Il primo è l’ingresso nell’era della post-verità. In questa fase della comunicazione infatti non è tanto importante la verità e neanche la validità la coerenza e l’utilità con cui si comunicano concetti semplici e complessi ma il modo in cui le persone vi reagiscono. Chi sa gestire quelle reazioni può farci credere a ciò che vero non è. Il secondo fenomeno è la piattaformizzazione di Internet. Secondo questa famosa teorizzazione di Van Dijck e Poell, le piattaforme che connettono gli individui tra di loro permettendogli di fruire e consumare servizi non offerti dagli Stati, creano strutture sociali disomogenee producendo valori

con un potenziale rischio etico. Il terzo fenomeno è la fringe democracy, cioè l’annullamento del confine tra cio che è legittimo e cio che non lo è, insieme al livellamento delle opinioni sempre più autoreferenziali.

Queste tre dinamiche creano la società esposta, un ambiente in cui la comunicazione e la sfera pubblica, attraversate dalla sfiducia, sono diventate vulnerabili.

La civiltà dei dati. Rivista

Civiltà dei dati è una bella rivista. Prosecuzione ideale della Civiltà delle macchine che dal 1953 al 1979 ha contribuito a modellare la cultura dell’innovazione nel nostro paese, aspira oggi come allora a intrecciare il dialogo tra scienza, tecnologica e sperimentazione letteraria e artistica con un focus specifico sull’ontologia del dato. Proprio quel dato che consente scelte e previsioni, il dato che ci anticipa e rappresenta nel mondo digitale e che è il carburante delle nuove macchine IA è il centro e al centro della rivista. Diretta da Jaime D’Alessandro, storica penna tecnologica dell’Espresso e di Repubblica, è un contenitore di alcune delle migliori firme del pensiero contemporaneo in lingua italiana, Floridi, Taddeo, Benanti, Aresu, e del giornalismo tech come Iacona, Aluffi, Sterling e altri. I primi quattro numeri della rivista, frutto di un progetto della Fondazione Leonardo, direttrice generale la giornalista Helga Cossu, sono stati dedicati a quattro grandi temi d’attualità: lo spazio, la mente, gli archivi, l’IA e i digital twins.

La rivista è molto curata, sia dal punto di vista grafico, con una chiara impronta visiva, sia per i contenuti.

Il primo numero è una parata delle stelle femminili protagoniste della ricerca spaziale; il secondo, è incentrato sugli effetti psicologici della tecnologia e dei social network; il terzo si fonda sul rapporto tra analogico e digitale per parlare di archivi. Particolarmente interessanti sono le riflessioni di Paolo Benanti in questo numero tre quando parla dell’importanza della memoria selettiva, cioè di quel processo che è umano ma non macchinico, di ritenere solo quello che serve, come accadeva con le biblioteche. Benanti fa anche un riferimento importante all’etica dell’IA quando ricorda che gli strumenti, tutti gli strumenti, non sono neutri, ma forme d’ordine e disposizioni di potere. Nella rivista numero 4 va letta l’intervista a Lucilla Sioli, direttrice dell’ufficio europeo per l’IA. Detto per inciso è quella graficamente più bella (recupera le copertine di Urania). Ma è sempre nel numero 3 che troviamo la chicca: una storia a fumetti dell’impareggiabile Milo Manara basato sulla storia della biblioteca meccanica di Jorge Luis Borges. Chissà se quell’utopia bella e terribile della macchina da scrivere universale, oggi rappresentata dall’IA generativa, potrà mai predirci il futuro dentro a un libro. Accetteremmo anche qualche errore di sintassi.

«Civiltà dei dati. 2025. Fondazione Leonardo. Direttore Jaime D’Alessandro». Nella foto i primi quattro numeri.

Hard Power

Il libro di Roberto Arditti è un libro interessante con una tesi univoca: il potere non si contratta, si prende e si difende con le armi. Anzi, di più, la Guerra, che si fa con le armi, è per il giornalista il vero motore della Storia, quella con la esse maiuscola. Hard Power. Perchè la Guerra cambia la storia è infatti il titolo del libro che ha pubblicato con la casa editrice conservatrice Giubilei Regnani.

L’ex direttore di Formiche, editorialista di Il Tempo di Roma, ha diviso in capitoli geografici la sua dissertazione bellico-politica e la incomincia con la Russia. Della Russia Sovietica Arditti ricorda il passato e il deterrente nucleare e poi descrive I tremendi attacchi missilistici verso l’Ucraina, l’uso di droni, la potenza della macchina bellica industriale, fino l’uso della carne da macello di giovani russi non moscoviti, galeotti e senza quattrini, nelle trincee del Donbass a morire e ammazzare i forse più istruiti e sicuramente filoeuropei ucraini. Poi racconta la Cina e Taiwan un po’ alla maniera di Lucio Caracciolo, di cui è certo debitore di parte dell’analisi, quando racconta i choke points del mar della Cina e rammenta la superiorità demografica, industriale e quindi bellica cinese che prima o poi vorrà mangiarsi Taiwan prendendo di sorpresa l’America che, sola, forse sta impedendo l’esito catastrofico per il porcospino taiwanese. E poi ci parla del Congo, del Sudan, del Rwanda, cioè delle guerre per procura fatte per impossessarsi delle preziose terre rare che rendono possibili i nostri sogni digitali, ma sempre in punta di fucile o di machete. E poi giù con Libia, Cipro, Israele.

Le cose che dice sono vere, ma non convincono completamente. O almeno non paiono sufficienti a smontare la complessa Teoria di Joseph Nye sul soft power cui Arditti si richiama per differenza e contrapposizione. E non convince per un motivo centrale, perché non considera a sufficienza l’apporto che i commerci, la diplomazia, il digitale, le reti comunicative, l’innovazione tecnologica e la cybersecurity danno sia alla pace che ai conflitti, pure quelli armati, ormai risultandone inseparabili. Nell’epoca delle reti globali, infatti, il potere non si misura più soltanto con la forza militare ma sul terreno invisibile dell’informazione, dove l’intelligence, i media, la conoscenza dell’avversario e la manipolazione dei dati determinano l’equilibrio tra le potenze. Frutto dolceamaro di un cambiamento radicale che ridefinisce la natura stessa del potere che è soft, hard, harsh, ma anche wet & cyber.

Di Corinto a Pillole di Eta Beta

Cybersicurezza, senza cultura digitale l’Italia preda dei pirati”

Rubrica Pillole di Eta Beta andata in onda su Rai Radio 1 alle 11.45, con ospite Arturo Di Corinto, consigliere dell’Agenzia per la cybersicurezza nazionale

Mercoledì 17 dicembre 2025

https://www.raiplaysound.it/programmi/pilloledietabeta

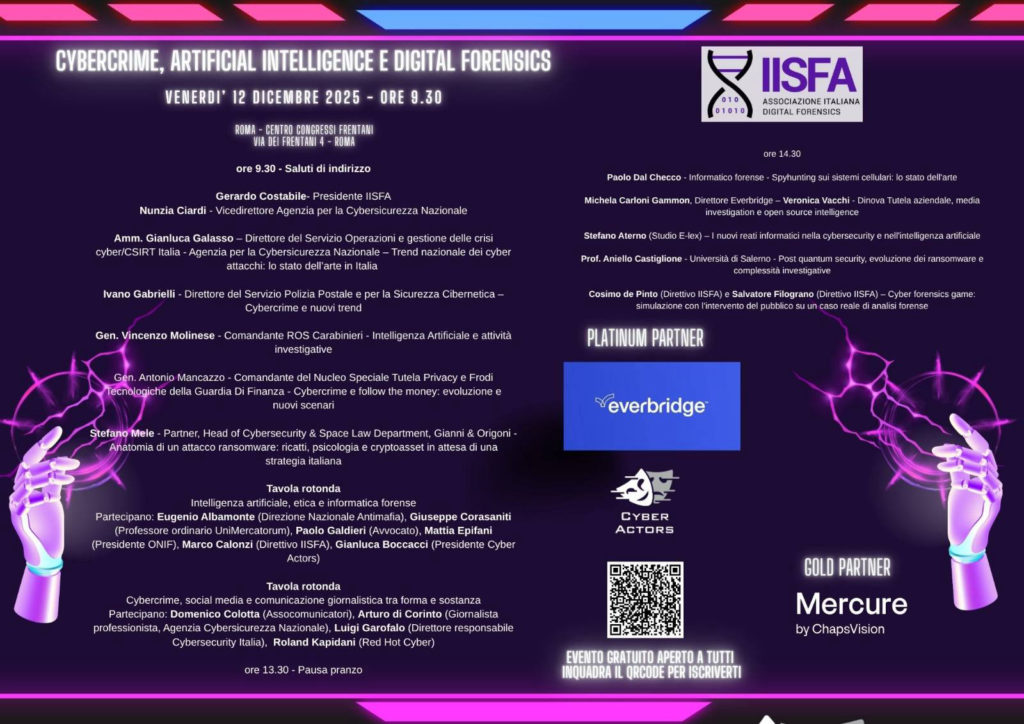

IISFA FORUM- Cybercrime, Artificial Intelligence & Digital Forensics

12 dicembre, Centro Congressi Frentani, via dei Frentani 4, Roma

La solidarietà di Stampa Romana ai colleghi de La Stampa e di Gedi

L’Associazione Stampa Romana è al fianco dei colleghi de La Stampa, che oggi non è in edicola, e di tutti i giornalisti di Gedi. La vicenda della cessione delle testate del gruppo è sconcertante, colpisce la dignità delle redazioni, mette a rischio il pluralismo dell’informazione, rinnega l’identità di giornali come Repubblica e la Stampa, che hanno scandito la storia di questo paese, di realtà consolidate come Radio Capital, Deejay, M2O, Huffington Post, dei periodici.

Dismettere alla svelta, senza garanzie sulle prospettive dell’azienda e di chi ci lavora, sembra l’unico obiettivo della proprietà, incapace di concepire e sviluppare progetti credibili, di comprendere e valorizzare un patrimonio costruito in decenni con il lavoro e il coraggio di tanti colleghi. Un percorso sciagurato intrapreso tempo fa con lo smantellamento, a pezzi, di quello che fu il gruppo Espresso. Così, con l’informazione, si impoverisce la democrazia.

Il 10 dicembre evento di Articolo 21 nella sede di Libera. Riflessione sulla “strategia della tensione” con la rappresentazione di “Io so”

Quest’anno la festa annuale di Articolo 21 si terrà il 10 dicembre e sarà incentrata nell’approfondimento della strategia della tensione. Una data non casuale, per ricordare la strage di Piazza Fontana, l’attentato terroristico avvenuto il 12 dicembre 1969 nella sede della Banca Nazionale dell’Agricoltura a Milano, che causò la morte di 17 persone. L’appuntamento è alle 17 in via Stamira 5 a Roma, sede di Libera che aderisce al programma. Momento clou dell’evento sarà la rappresentazione teatrale “Io so” a cura di Associazione TerraTerra, di e con Elena Ruzza, testo di Davide Rigallo e musiche di Matteo Cantamessa.

Introducono la portavoce e il presidente di Articolo 21, Elisa Marincola e Paolo Borrometi, con Giampiero Cioffredi, responsabile di Libera Lazio e Gian Mario Gillio, giornalista di Riforma-Eco delle valli valdesi

Dopo lo spettacolo Elisa Signori Rocchelli interverrà sul tema “Quel filo che lega il passato al presente”; a seguire Beppe Giulietti intervista Manlio Milani, coordinatore delle associazioni dei familiari vittime delle stragi. Manlio Milani riceverà il Premio Articolo 21 per il 2025.

Vi aspettiamo.

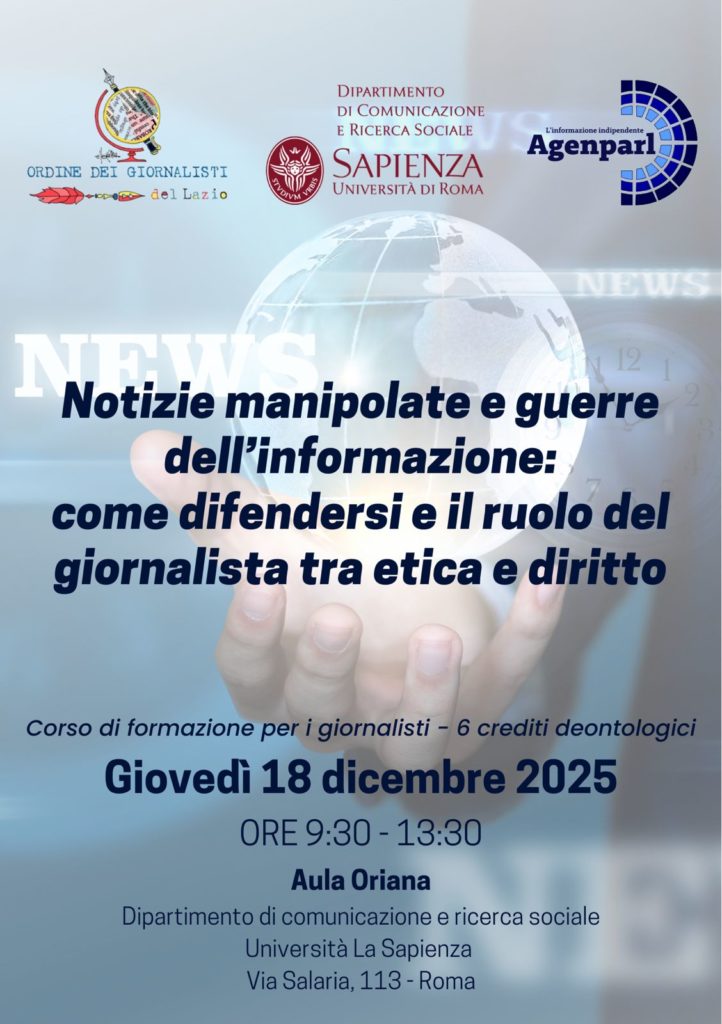

Notizie manipolate e guerre dell’informazione: come difendersi ed il ruolo del giornalista tra etica e diritto

Corso di Formazione per giornalisti in Sapienza

Programma

Il corso formativo concernerà il fenomeno dell’information disorder e delle fakenews, con particolare attenzione al quadro giuridico nazionale, europeo e internazionale e ai possibili rimedi.

👍 Il corso si propone di approfondire i profili giuridici legati alla libertà di espressione, alla regolamentazione dell’informazione e alle responsabilità degli attori digitali.

👍Verranno esaminati strumenti normativi e casi concreti, nazionali e internazionali, per aiutare i giornalisti a orientarsi in un panorama sempre più complesso e sfidante. L’argomento è di rilevante importanza giornalistica per l’impatto che ha sulla credibilità dell’informazione e sul ruolo democratico della stampa.

👍Verrà analizzato l’articolo 21 della Costituzione italiana, che tutela della libertà di espressione e di stampa, in cui ognuno ha il diritto di manifestare liberamente il proprio pensiero con qualsiasi mezzo di diffusione, ponendo le basi per una tutela ampia della libertà di espressione e informazione.

👍Si osserverà come si può facilmente influenzare sentimenti, pensieri e azioni di un pubblico specifico, al fine di ottenere vantaggi strategici in ambito politico, militare o sociale. Verranno illustrati diversi esempi di diffusione di fake news, alterazione di contenuti, uso strategico dei social per destabilizzare o polarizzare l’opinione pubblica.

👍Si prenderà in esame l’articolo 19 del nuovo Codice Deontologico delle Giornaliste e dei Giornalisti che introduce una regola specifica sull’uso dell’intelligenza artificiale.

Relatori:

Alberto Marinelli, prorettore alle tecnologie innovative per la comunicazione, Sapienza, Università di Roma;

guido d’ubaldo, presidente dell’Ordine dei Giornalisti del Lazio;

Arturo Di Corinto, IA cybersecurity Advisor nell’Agenzia per la cybersicurezza nazionale (ACN);

Federica Fabrizzi, professoressa ordinaria di Diritto dell’informazione presso il Dipartimento di Scienze Politiche dell’Università La Sapienza di Roma;

Laura Camilloni, caporedattrice dell’Agenparl;

Massimiliano Pierro, direttore generale di Intent Group;

Mirko Lapi, professore aggregato in Open Source Intelligence, Dipartimento di Giurisprudenza dell’Università di Foggia;

marco giampaolo, direttore commerciale e operativo Negg group;

Luigi Camilloni, direttore responsabile dell’Agenparl.

WHAT: Corso gratuito formazione giornalisti, in Presenza

WHEN: 18 dicembre 2025 09:30-13:30

WHERE: Università La Sapienza Facoltà di Scienze Politica – Dipartimento di Comunicazione e Ricerca Sociale (CoRiS), Via Salaria,113 – 00198, Roma

WHO: Organizzato da: Ordine dei Giornalisti del Lazio ODG Lazio

WHY: 6 Crediti Deontologici

Chiusura iscrizioni

16/12/2025

WAR ROOM. Geopolitica, sicurezza e potere nel mondo che cambia

8 dicembre, ore 14:30, Sala Sirio, Fiera dell’Editoria, Più libri più liberi

In un mondo in cui le mappe tornano a mutare sotto i nostri occhi, War Room riunisce studiosi e analisti per leggere fratture e nuove alleanze globali. Dal ritorno della guerra in Europa e il ruolo della NATO, al fronte artico dove clima e potere si intrecciano, il dialogo attraversa i nodi caldi del presente. Un doppio sguardo per comprendere come il potere si ridisegna nell’era delle crisi climatiche e dei conflitti ibridi.

Con: Luca Josi, Arturo Di Corinto, Lorenzo Castellani

Modera: Sebastiano Caputo

Breviario giuridico sulla cybersicurezza

5 dicembre ore 11:30, Sala Nettuno presso la Fiera dell’editoria Più Libri Più Liberi

Presentazione del libro a cura di Andrea Simoncini e Marina Pietrangelo

Intervengono Marina Pietrangelo, Erik Longo, Matteo Giannelli e Arturo Di Corinto

A cura di CNR Edizioni

Incontro su prenotazione per ragazzi da 14 anni in su

Assalto a La Stampa. La solidarietà di Stampa Romana

L’Associazione Stampa Romana esprime solidarietà ai giornalisti de La Stampa per l’assalto alla redazione avvenuto ieri a Torino. Un episodio gravissimo, per di più messo in atto durante lo sciopero dei giornalisti per il rinnovo del contratto nazionale di lavoro, che è un attacco a tutta l’informazione, presidio di libertà e cardine della dialettica democratica.

La Segreteria dell’ASR

Out of the Box, Internet bene comune

28 novembre, Novara, 12:30 INTERNET BENE COMUNE

https://www.isoc.it/Novara-25th-IsocIT

Chi decide cosa può (o non può) accadere nella rete?

Modera: Antonio Baldassarra, CEO Seeweb e DHH

Nicola Blefari Melazzi,

Ingegnere delle telecomunicazioni, professore ordinario presso l’Università di Roma Tor Vergata, Presidente CNIT, Presidente Fondazione RESTART

Arturo Di Corinto,

Ricercatore Sapienza Università di Roma, Consigliere ACN

Guido Scorza,

Avvocato, giornalista e professore a contratto di diritto delle nuove tecnologie e privacy. Componente del Collegio del Garante per la protezione dei dati personali

Di Corinto a Radio Rai 1

Podcast/ Algoritmi truffatori: come l’AI traveste i criminali da persone fidate

Una voce ordina al direttore finanziario un bonifico urgente: sembra l’amministratore delegato, ma è la sua perfetta imitazione digitale.

Un messaggio disperato convince una madre a inviare soldi al figlio in difficoltà: ma non era lui, era la sua voce clonata in pochi secondi.

Un software manomesso addestra l’algoritmo antifrode della banca a considerare leciti bonifici che sono invece fraudolenti, una goccia di veleno finita nel pozzo dei dati.

Sono solo tre volti dei nuovi rischi informatici realizzati con l’intelligenza artificiale generativa: truffe credibili, identità sintetiche e manipolazioni invisibili che scavalcano le nostre difese più umane.

Di questo abbiamo parlato nel nuovo episodio di Pillole di Eta Beta, condotto da Massimo Cerofolini con la regia di Mimmi Micocci, e con la partecipazione di Beta, l’intelligenza artificiale parlante.

Grazie Massimo Cerofolini e Radio1 di avermi invitato a parlarne.

Per ascoltare il podcast:

https://www.raiplaysound.it/programmi/pilloledietabeta

FNSI: uno sciopero per lavoro e retribuzioni dignitose

Il giornalismo è presidio fondamentale per la vita democratica del nostro Paese, ma la qualità dell’informazione si sta deteriorando.

Gli editori non hanno colto le opportunità nei ricavi della trasformazione digitale del settore e davanti alla crisi dei media tradizionali hanno preferito tagliare il costo del lavoro.

La riduzione degli organici delle redazioni e delle retribuzioni dei giornalisti attraverso licenziamenti, ripetuti stati di crisi con le casse integrazioni e migliaia di prepensionamenti, la paralisi contrattuale hanno inaridito l’offerta di notizie con ricadute negative sul pluralismo e sul diritto dei cittadini a essere informati.

Per queste ragioni i giornalisti hanno proclamato lo sciopero nazionale per il 28 novembre per protestare contro il mancato rinnovo del contratto nazionale di lavoro Fnsi-Fieg, scaduto da oltre dieci anni.

Ritengono che per lo sviluppo dell’informazione sia necessario un nuovo accordo con gli editori che tenga conto della perdita del potere d’acquisto degli stipendi eroso dall’inflazione, che favorisca l’ingresso nelle redazioni di giovani, che garantisca diritti e retribuzioni adeguate alle migliaia di collaboratori e corrispondenti – per lo più precari – che tutti i giorni raccontano quanto accade nelle nostre città.

Il nuovo contratto non deve lasciare indietro nessuno, tutelando i diritti acquisiti, contemplando nuove figure professionali e occupandosi di intelligenza artificiale e di equo compenso per la cessione dei contenuti sul web.

Lo sciopero, che sarà preceduto il giorno prima, 27 novembre, da una manifestazione di piazza a Roma, non ha motivazioni politiche, ma vuole ribadire che un’informazione di qualità è possibile solo con giornalisti professionali liberi tutelati, come tutti i lavoratori del nostro Paese, nei loro diritti e nelle retribuzioni adeguate dal rinnovo del contratto di lavoro.

‘No restrictions’ and a secret ‘wink’: Inside Israel’s deal with Google, Amazon

In 2021, Google and Amazon signed a $1.2 billion contract to provide Israel’s government advanced cloud computing and AI services — tools that have facilitated Israel’s two-year onslaught on the Gaza Strip.

Details of the lucrative contract, known as Project Nimbus, were kept secret. A new investigation, in partnership with Local Call and The Guardian, can reveal that both Google and Amazon submitted to highly unorthodox “controls” that Israel inserted into the deal to allay concerns over the secrecy of its data.

Project Nimbus was designed to enable Israel to transfer vast quantities of data onto the cloud servers of the tech giants. But even two years before October 7, Israeli officials drafting the contract had already anticipated the potential for legal challenges against Google and Amazon regarding the use of their technology in the occupied West Bank and Gaza.

According to leaked Israeli Finance Ministry documents obtained by The Guardian — including a finalized version of the contract — and sources familiar with the negotiations, the deal prohibits Google and Amazon from restricting Israel’s use of their products, even if it breaches their terms of service. The contract also obliges the two tech giants to secretly notify Israel if foreign courts order them to hand over data stored on their cloud platforms, in the event of claims that Israel has used the technology to violate the human rights of Palestinians — effectively sidestepping their legal obligations.

This arrangement stands in contrast to the case of Microsoft, which recently revoked the Israeli military’s access to parts of its Azure platform after +972, Local Call, and The Guardian revealed that it had stored a trove of intercepted Palestinian phone calls, in violation of its terms of service. Under Project Nimbus, however, Google and Amazon are forbidden from taking such action.

This investigation builds on a series of joint exposés revealing how major U.S.-based tech companies have become deeply entangled in Israel’s wars and mass surveillance apparatus.

https://www.972mag.com/project-nimbus-contract-google-amazon-israel/

Nella mente dell’hacker

I dilettanti hackerano i computer, i professionisti hackerano le persone. Questa efficace e famosa sintesi di cosa significhi l’hacking, Bruce Schneier la argomenta con un raffinato ragionamento nel suo ultimo libro: La mente dell’hacker. Trovare la falla per migliorare il sistema pubblicato nel 2024 in italiano da Luiss University Press.

Il titolo dice già molto. Intanto l’hacker non è più il mostro della peggiore pubblicistica degli ultimi anni, ma una figura che va letta in chiaroscuro rispetto all’evoluzione dei sistemi umani.

In aggiunta, l’hacking, l’esplorazione delle possibilità all’interno di un sistema dato, termine in origine legato al mondo dell’informatica, secondo Schneier è diventato una pratica onnipresente nei sistemi economici, finanziari e sociali. Approccio metodico alla ricerca delle vulnerabilità strutturali che definiscono il nostro mondo, l’hacking dimostra come ogni sistema, dalle leggi fiscali alle intelligenze artificiali, può essere manipolato e sfruttato. Dall’hacking del sistema fiscale per pagare meno tasse, vedi Google & Co. fino al jackpotting, al ransomware e agli attacchi cibernetici tra gli Stati. Per l’autore ogni hack può essere letto come strumento chiave nella gestione del potere e del denaro nei suoi molteplici aspetti.

Un hack è infatti «un’attività consentita da un sistema, che sovverte però gli scopi o gli intenti del sistema stesso». E cos’altro è un sistema se non «un processo complesso, determinato da una serie di regole o norme, pensato per produrre un o più esisti desiderati»? Quindi l’hacking è esattamente questo: individuare la vulnerabilità di un sistema e trovare l’exploit per sfruttarla. In definitiva vale per ogni sistema, quelli informatici, quelli sociotecnici, quelli cognitivi. Lo scopo dell’hacking è di ottenere un vantaggio. Ma le contromisure sono sempre possibili. E questo vale anche per la democrazia, che può difendersi dagli usi imprevisti della libertà che consente, e vale anche per l’Intelligenza Artificiale: hackerandola capiamo meglio come possa essere messa al servizio delle persone e non della guerra e del profitto. Poiché libertà e democrazia riposano oggi su sistemi informatici, gli hacker possono ancora fregiarsi del titolo di «eroi della rivoluzione informatica» come li chiamava Stephen Levy già nel 1996.

Collaboratore allontanato da Agenzia Nova per domanda scomoda: la solidarietà di Stampa Romana a Gabriele Nunziati

Allontanato dalla testata per cui si lavora per aver fatto una domanda scomoda durante una conferenza stampa. È quello che è accaduto a Gabriele Nunziati collaboratore dell’Agenzia Nova da Bruxelles. La colpa del collega è stata chiedere alla portavoce della Commissione dell’UE Paola Pinho se ritenesse che anche Israele a Gaza, come la Russia in Ucraina, dovesse farsi carico della ricostruzione. Pinho ha risposto con un imbarazzato no comment, rimbalzato sui social. Imbarazzo condiviso dall’editore di Nova Fabio Squillante, che ha interrotto il rapporto di collaborazione con Nunziati, cui va tutta la solidarietà di Stampa Romana. È un episodio gravissimo di lesione dell’autonomia professionale, che evidenzia ancora una volta la necessità di maggiori garanzie contrattuali per i collaboratori, i più esposti a pressioni e ingerenze.

La Segreteria dell’ASR

Giuseppe Bascietto sotto tutela per inchieste su mafia, la solidarietà di Stampa Romana

| L’Associazione Stampa Romana è al fianco di Giuseppe Bascietto, collega da sempre impegnato nell’attività di inchiesta sulla mafia che opera a Vittoria. Per lui da ieri sono state disposte dalle autorità di Ragusa misure di protezione personale. Bascietto si era recentemente occupato dei rapporti tra la criminalità organizzata siciliana e quella albanese e aveva ricevuto gravi minacce. Stampa Romana auspica che si concluda al più presto la procedura per garantire a Bascietto la tutela delle forze dell’ordine anche a Roma, città dove vive e lavora. La Segreteria dell’ASR |

La minaccia al settore sanitario italiano

L’Agenzia per la Cybersicurezza Nazionale ha aggiornato il Report sul rischio nel settore sanitario a cavallo del periodo che va da gennaio 2023 a settembre 2025, con nuovi dati, analisi e raccomandazioni.

🧠Il motivo è che il settore sanitario, a livello globale, continua a essere tra quelli maggiormente impattati in caso di attacchi cyber. In media, infatti, da gennaio 2023 si sono verificati 4,3 attacchi informatici al mese ai danni di strutture sanitarie. Di questi, circa la metà ha dato luogo a incidenti con un impatto effettivo sui servizi erogati (in termini di disponibilità e riservatezza), causandone talvolta il blocco con gravi ripercussioni a danno dell’utenza e mettendo a rischio la privacy dei pazienti.

👉 Nel periodo da gennaio 2025 a settembre 2025 il numero complessivo degli eventi cyber è aumentato di circa il 40% rispetto allo stesso intervallo del 2024. Il CSIRT Italia ha infatti censito 60 eventi a fronte dei 42 rilevati nell’anno recedente. Il numero di incidenti è però diminuito: 23 rispetto ai 47 del 2024, anno in cui un unico attacco di tipo supply chain causò 31 incidenti in altrettanti soggetti.

👉 Tra le principali tipologie di minacce rilevate nei primi nove mesi del 2025 ci sono: scansione attiva su credenziali, phishing, compromissione delle caselle e-mail e esposizione dati. Ciò a conferma della centralità del vettore e-mail e dell’utilizzo di tecniche basate sull’ingegneria sociale per la diffusione di campagne malevole. Gli attacchi di tipo ransomware, nel 2025, sono diminuiti, ma continuano a rappresentare la tipologia di minaccia con l’impatto più elevato.

🛡️Il Report evidenzia che molti attacchi informatici hanno successo perché spesso vengono trascurate, o mal implementate, le più basilari misure di cybersicurezza con una carente formazione specifica del personale impiegato in ospedali, centri medici, cliniche e altre strutture sanitarie.

Per contrastare queste vulnerabilità, l’ACN suggerisce raccomandazioni mirate, tra cui la necessità di implementare pratiche di sicurezza robuste e una governance centralizzata della cybersecurity. Un approccio programmatico, basato sulla gestione del rischio e sulla separazione dei ruoli, è essenziale per rafforzare la sicurezza dei sistemi sanitari e prevenire gli incidenti informatici.

Ho sognato una rete intergalattica

Internet non è il Web, e il Web non è Internet. Internet non nasce come strumento militare, e i militari non hanno mai controllato l’intera Internet. Mettetevelo in testa.

Oggi, a 56 anni dalla nascita di Internet ce lo ricorda un libro, a firma di chi la Rete l’ha pensata e progettata, e cioè J.C.R. Licklider, un secchione, psicologo, esperto di psicoacustica, che in questo modo ha influenzato per sempre comunicazione e società. Il libro si chiama «Ho sognato una rete intergalattica. Scritti su Internet prima di Internet» e, con la prefazione del professore Luigi Laura, ed è stato pubblicato nel luglio del 2025 dalla Luiss University Press di Roma.

Licklider progettò Internet, l’Intergalactic computer network,come lo chiamava lui, nella forma che poi assunse, quando dirigeva l’IPTO, l’ufficio competente dell’Advanced Research Project Agency, ARPA, e il suo avvio viene fatto coincidere con il primo scambio di saluti attraverso quella che era chiamata inizialmente Arpanet, cioè la rete dell’Arpa.

Era il 29 ottobre 1969.

Il Web venne vent’anni dopo. Fu progettato nel 1989, chiamato World Wide Web nel 1990 e solo nel 1991 comparve il primo sito Web. Tutto merito di uno scienziato inglese di stanza al CERN di Ginevra, sir Tim Berners Lee, affascinato del modo in cui gli italiani si scambiavano informazioni piene di dettagli e racconti basati su continue digressioni e collegamenti.

Arpanet nel 1969 collegava 4 nodi e si chiamerà Internet solo dopo due eventi: il fork tra Arpanet e Milnet, e la creazione del protocollo TCP/IP.

Fu proprio uno dei due scienzati che ne scrissero il protocollo principale a dargli il nome Internet, con la maiuscola. Si chiamava Robert “Bob” Khan, che ci lavorò per dieci anni insieme a Vinton Cerf. Il protocollo TCP/IP (in realtà una famiglia di protocolli), era pensato per consentire a “computer diversi appartenenti a reti eterogenee”, di comunicare fra di loro. E attualizzava proprio l’idea di quel geniaccio di Robbnett Licklider: consentire alle persone di collaborare a distanza.

Il resto è una storia bella da conoscere.

Notizie manipolate e guerre dell’informazione: come difendersi ed il ruolo del giornalista tra etica e diritto

Agenzia per la Cybersicurezza Nazionale – Sala ACN, Corso d’Italia, 41, 00198, Roma

Il corso formativo concernerà il fenomeno dell’information disorder (lett. disordine informativo) e delle fake news, con particolare attenzione al quadro giuridico nazionale, europeo e internazionale e ai possibili rimedi. L’obiettivo è quello di fornire ai giornalisti strumenti utili per riconoscere e contrastare tale fenomeno, nell’interesse della qualità dell’informazione e della tutela del diritto dei cittadini a ricevere notizie verificate e attendibili.

Il corso si propone di approfondire i profili giuridici legati alla libertà di espressione, alla regolamentazione dell’informazione e alle responsabilità degli attori digitali.

Verranno esaminati strumenti normativi e casi concreti, nazionali e internazionali, per aiutare i giornalisti a orientarsi in un panorama sempre più complesso e sfidante. L’argomento è di rilevante importanza giornalistica per l’impatto che ha sulla credibilità dell’informazione e sul ruolo democratico della stampa. Verrà analizzato l’articolo 21 della Costituzione italiana, che tutela della libertà di espressione e di stampa, in cui ognuno ha il diritto di manifestare liberamente il proprio pensiero con qualsiasi mezzo di diffusione, ponendo le basi per una tutela ampia della libertà di espressione e informazione.

Con la digitalizzazione dell’informazione, le PSYOPS (psycological operations) hanno acquisito una potenza senza precedenti, diventando uno strumento chiave nei conflitti ibridi e nell’influenza mediatica globale. La manipolazione dell’informazione e dell’opinione pubblica, ingannare e arrecare danno a individui o società incide a livello multidimensionale, coinvolgendo diritto, politica, comunicazione, tecnologia, salute, cultura, sociale, ambiente e così via. Si osserverà come si può facilmente influenzare sentimenti, pensieri e azioni di un pubblico specifico, al fine di ottenere vantaggi strategici in ambito politico, militare o sociale.

Verranno illustrati diversi esempi di diffusione di fake news, alterazione di contenuti, uso strategico dei social per destabilizzare o polarizzare l’opinione pubblica. Si prenderà in esame l’articolo 19 del nuovo Codice Deontologico delle Giornaliste e dei Giornalisti che introduce una regola specifica sull’uso dell’intelligenza artificiale. In primo luogo, viene stabilito un principio fondamentale: le nuove tecnologie possono affiancare il lavoro giornalistico, ma non possono mai sostituirlo. Se una o un giornalista decide di utilizzare strumenti di intelligenza artificiale, ha il dovere di dichiararlo apertamente, sia nella produzione sia nell’elaborazione di testi, immagini o materiali sonori. Resta comunque sua la piena responsabilità del contenuto e del risultato finale, e deve sempre chiarire in che modo l’IA abbia contribuito al lavoro svolto. Inoltre, anche quando fa ricorso a queste tecnologie, la giornalista o il giornalista deve continuare a verificare attentamente fonti, dati e informazioni, garantendone la veridicità. L’uso dell’intelligenza artificiale, infatti, non può mai essere invocato come giustificazione per eludere i doveri deontologici che regolano la professione.

Introduzione:

Bruno Frattasi, direttore generale dell’Agenzia per la cybersicurezza nazionale (ACN);

Guido D’Ubaldo, presidente dell’Ordine dei Giornalisti del Lazio;

Carlo Bartoli, presidente nazionale dell’Ordine dei Giornalisti;

Vittorio Rizzi, direttore generale del DIS;

Lorenzo Guerini, CPASIR (Comitato Parlamentare per la Sicurezza della Repubblica);

Stefano Mannino, Generale di Corpo d’Armata (Esercito Italiano) e Presidente del Centro Alti Studi Difesa/Scuola Superiore Universitaria ad Ordinamento Speciale (CASD/SSUOS)

Relatori:

Arturo Di Corinto, Public Affairs and Communication Advisor nell’Agenzia per la cybersicurezza nazionale (ACN);

Ranieri Razzante, professore e avvocato, docente di Cybercrime Università di Perugia e Membro Comitato per la strategia su IA;

Federica Fabrizzi, professoressa ordinaria di Diritto dell’informazione presso il Dipartimento di Scienze Politiche dell’Università La Sapienza di Roma;

Oreste Pollicino, professore ordinario di Diritto costituzionale e regolamentazione dell’intelligenza artificiale alla Bocconi;

Luigi Camilloni, direttore responsabile dell’Agenparl (Agenzia parlamentare) ed esperto in PSYOPS;

Laura Camilloni, caporedattore dell’Agenparl (Agenzia parlamentare) ed esperta in information disorder;

Manuela Biancospino, consigliera dell’Ordine dei Giornalisti del Lazio

ACN Operational Summary September 2025

cybersecurity

This september Operational Summary by Agenzia per la Cybersicurezza Nazionale presents monthly figures and indicators from the operational activities of the National Cybersecurity Agency, providing insights into the state of cyber threats in hashtag#Italy.

👉 In September 2025, a total of 270 events were recorded, marking a 103% increase compared to August, while the number of incidents (55) increased

(+15) compared to the previous month.

👉The sectors with the highest number of recorded victims were: Government Local, Government National and Telecommunications.

👉Among the threats attributable to hacktivism, a new wave of DDoS attacks was recorded, carried out by pro-Russian groups active in the context of the Russia-Ukraine conflict and by pro-Hamas actors, who claimed demonstrative actions against Italian institutional websites in conjunction with the escalation of geopolitical tensions in the Middle East. In total, 124 attacks were claimed, of which only 6% resulted in actually detectable service unavailability, in any case limited to a few minutes of inaccessibility of the affected websites.

👉 The most affected sectors included Public Administration, Transportation, Telecommunications, and drinking water supply. In this context, the defacement of a small municipality’s website was also recorded

PS: several figures appear clearly overlapping with the ENISA Threat Landscape 2025 Highlights