Cyber Defence: A Modern Approach to Secure Data

11:00-11:10 Introduction: Gianpiero Strisciuglio, CEO and General Director, Rete Ferroviaria Italiana (RFI), Italy

11:10-11:55 Moderator: Arturo Di Corinto, Head of Communications & Media Relations, National Cybersecurity Agency (ACN), Italy

Aldo Sebastiani, SVP Global CyberSec Center, Cyber & Security Solutions Division, Leonardo, Italy

Davide Annovazzi, Emea Security Practice Lead, Google Cloud, France

Col. Christian Wagner, Acting Director, CIS and Cyber Defence EU Military Staff, EU External Action Service, Austria

Richard Owen-Thomas, Head, Cyber Security Assessment and Advisory Services (CySAAS), Defence Digital, Strategic Command, MoD, UK

—————————————

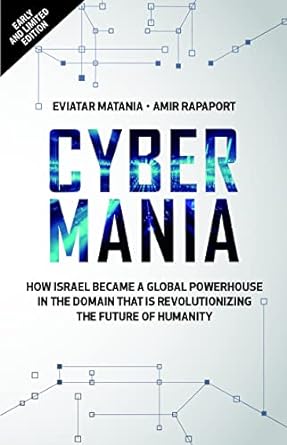

Millions of attacks’ attempts are conducted every day against targets worldwide according to various cybersecurity entities. This is a broad range of activities, from automated bots scanning for vulnerabilities, to targeted phishing campaigns, ransomware attacks, Distributed denial of service attacks (DDoS), advanced persistent threats (APT).

The kill chain of a cyberattack can take from days to years to complete successfully, depending on the target’s defenses, quality, readiness, and the resources available to the attacker. A cyberattack backed by a state actor can count on substantial resources and time to complete successfully.

However the targets of these attacks, they are expected to have good preparedness of the personnel and good technical defenses to stop those aiming at espionage or service disruption of state departments or critical infrastructures. Cybercriminals usually attack less prepared targets like small and medium enterprises, hospitals, transports and local public administrations. These attacks, often lasting several days, are mainly driven by the pursuit of financial gain. In ransomware scenarios, this typically involves disrupting the target organization’s operations and demanding a ransom to restore them.

Unfortunately, we live in an era of strong political tensions and these attacks, sometimes are politically motivated, preceeding, or following kinetic attacks.

Moreover the actors of these attacks, state-actors, cybercriminals and hacktivist, overlap.

Hence, digital sovereignty faces various threats. A cyberattack on critical infrastructure can compromise a nation’s control over its cyberspace, similar to how a terrorist attack challenges its ability to secure its territory.

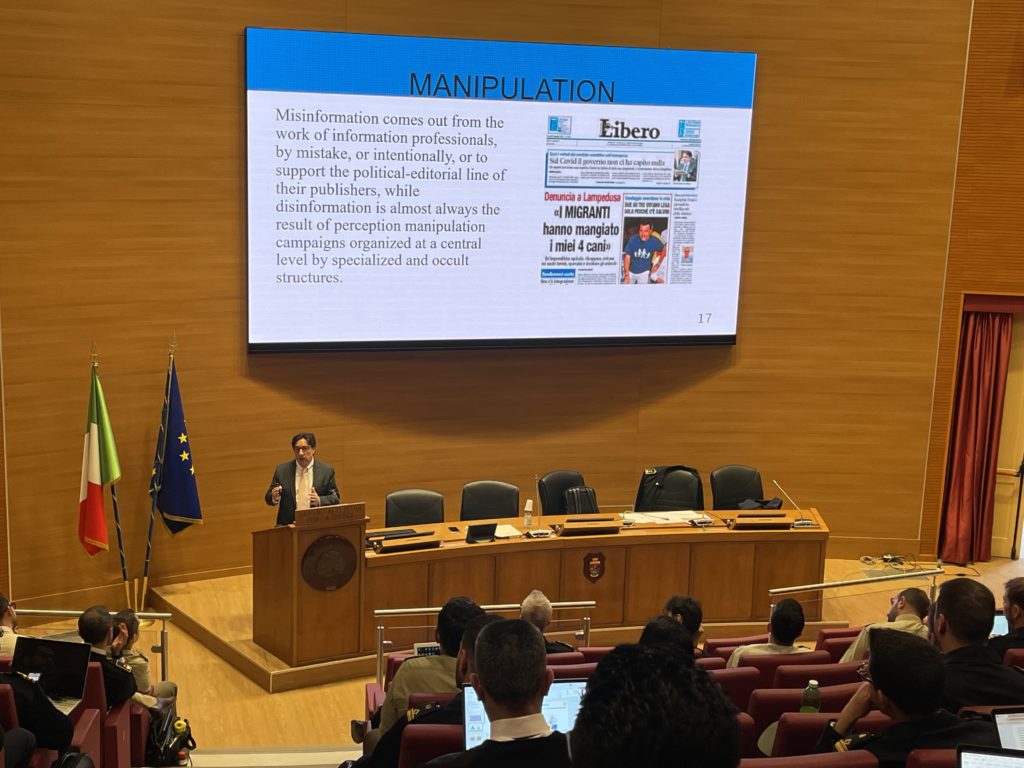

Disinformation campaigns on social media can erode trust in national institutions and influence public opinion and decision-making, potentially impacting elections and undermining democracy.

The ways in which digital sovereignty can be undermined are diverse, ranging from technological exploitation, like cyber-attacks, advanced AIs and quantum computers, to non-technical factors like market practices, social engineering, disinformation and others.

How Europe, States and the private sector, is dealing with the most relevant and impacting threats is the topic of this panel.

Infact, as technology develops, new vulnerabilities arise: software vulnerabilities, human vulnerabilities, societal vulnerabilities, economic and trading vulnerabilities. Think of the supply chain attacks.

We live in the new era of DLT, AI, and Quantum computing. Countries are thus aligning to leverage quantum technologies and Al. Furthermore, the constant evolution and blending of these technologies outpace our ability to secure them.

Attacks requiring centuries of computation could now be solved in a short time

To make an example. Apart from the societal benefits and well-being improvements, the development of powerful quantum computers offers a significant strategic geopolitical advantage. The foundation of RSA asymmetric cryptography, which currently safeguards much of Internet protocols and online transaction data (like credit card information), relies on the prime number factorization problem: a BQP problem that can be easily solved by Quantum computers.

This means that we must also be vigilant and proactive in managing the associated multifaceted risks of technological innovation, possibly preventing them. This entails understanding the threats of digital sovereignty and governing such risks through an holistic approach with the aim of maintaining the maximum level of autonomy in an interconnected world.

Nevertheless, digital sovereignty is more than just control and security; it’s about creating an ecosystem conducive to economic growth and innovation. A country with a solid digital sovereignty offers a competitive, secure environment for businesses, fosters innovation, and actively shapes the global digital economy. Therefore, the country’s competitiveness is closely tied to its degree of digital sovereignty, and their combined synergy is crucial for success in the ever-evolving landscape of cyberspace.

It is important to emphasize that cyberspace comprises products and platforms developed by private companies, most of which are more powerful than nation states. In cyberspace, services are both delivered and managed by these private entities.

Consequently, safeguarding digital sovereignty is inseparable from the private sector. For example, it would be impossible to combat disinformation without the cooperation of social networks. Therefore, digital sovereignty necessitates a robust, open and frank multistakeholder collaboration between public and private sectors.

This collaboration escalates to an alliance in times of conflict, and we are here also to talk about this.

(Credits to the author of Charting digital sovereignity, prof. Roberto Baldoni)