Nella Relazione sulla politica dell’informazione per la sicurezza 2020 redatta dai nostri servizi segreti per il Parlamento ci sono notizie belle e brutte per l’Italia cibernetica.

Nel Documento di Sicurezza Nazionale allegato alla relazione si legge che dalla data della sua entrata in funzione il 6 maggio 2020 lo Csirt italiano (il Computer Security Incident Response Team) ha gestito 3.558 incidenti informatici, 117 dei quali critici, 273 vulnerabilità gravi, e ricevuto 25.845 segnalazioni. E si tratta solo delle notifiche di aziende e pubbliche amministrazioni che l’hanno fatto volontariamente.

Scenario che cambierà a breve adesso che le notifiche saranno obbligatorie per le realtà incluse nel Perimetro Nazionale di Sicurezza Cibernetica.

Se lo Csirt è stato in grado di mitigare questi incidenti la consideriamo una buona notizia. Quella brutta è che le aggressioni sono aumentate complessivamente del 20%.

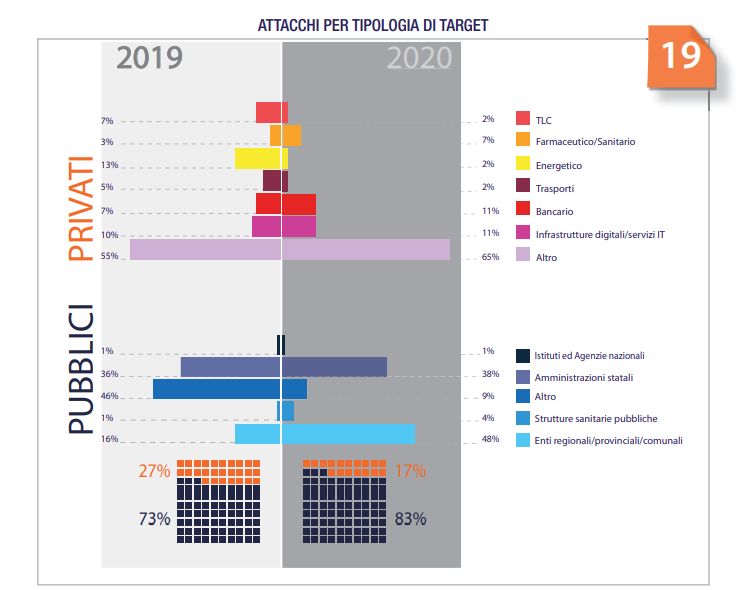

Ecco i dati. I soggetti pubblici attaccati, con un incremento complessivo di 10 punti rispetto al 2019, sono per il 38% amministrazioni statali, per il 48% enti regionali, provinciali e comunali (hanno subito un aumento del 30% degli attacchi), e i Ministeri titolari di funzioni critiche (+ 2% rispetto all’anno prima). Anche le banche sono state colpite 11%, (un +4 sull’anno scorso), insieme al settore farmaceutico/sanitario (+7%) e ai servizi IT (11%).

Nel rapporto non sono indicate per nome tutte le realtà attaccate ma una cosa è certa: sono diventate un bersaglio privilegiato di spie, cybercriminali e hacktivisti che hanno sfruttato la debolezza strutturale di aziende e PA italiane, approfittando della congiuntura pandemica per penetrare le loro difese anche in seguito all’aumento della cosiddetta «superficie d’attacco» ingigantita dal lavoro remoto e dall’uso di strumenti come le Vpn che non hanno garantito la protezione promessa.

Stupisce il grafico che attribuisce all’hacktivism circa il 70% degli attacchi di cui sono citati alcuni bersagli, e incuriosisce «il preponderante ricorso a tecniche di SQL Injection per violare le infrastrutture informatiche delle vittime (60% del totale)». Un tipo di tecnica usata da Anonymous nelle sue declinazioni italiane: LulzSec Italia, Anonymous Italia. Nel 32% dei casi gli attacchi hanno la finalità di gettare discredito sulle vittime.

Fra le altre tecniche di attacco si cita lo «spear-phishing» (il furto mirato di credenziali e dati personali), per inoculare nei computer bersaglio i Remote Access Trojan-RAT e acquisire il controllo remoto delle risorse compromesse. Che però è una tecnica usata da aggressori esperti e motivati, al pari degli attacchi «ransomware» che l’anno scorso hanno devastato il Made in Italy di scarpe, occhiali, bevande e agroalimentare.

La relazione dell’intelligence nostrana ha rilevato anche campagne di spionaggio: «Le più insidiose per il Sistema Paese, in termini di informazioni esfiltrate, perdita di operatività e competitività, nonché dispendio di risorse economiche per la loro mitigazione». Avrebbero colpito aziende di Telecomunicazione e l’industria del petrolio. Una citazione ad hoc poi è riservata alla società texana SolarWinds, per il potenziale impatto che la scoperta delle backdoor nel suo software Orion può aver causato su reti e sistemi nazionali.