Entrare in un social network è come entrare in un casinò. Sai quando entri e non sai quando esci. Il motivo è semplice: i social sono progettati per creare attaccamento e dipendenza, dandoti poco e togliendoti molto attraverso l’illusione del controllo e della partecipazione. Nei social, come nei casinò, non sei padrone di quello che fai, le regole cambiano continuamente e il banco vince sempre. Però ti puoi giocare la reputazione anziché i soldi.

Secondo alcune ricerche (Kaspersky, 2021), la maggior parte dei giovani utenti intervistati vorrebbe poter cancellare i post che ha realizzato. Ma non sa come farlo. Quasi 1 dipendente su 3 ha ammesso di aver controllato i profili social dei colleghi, e di averli giudicati sulla base di ciò che hanno trovato. Il 42% degli intervistati ha inoltre affermato di conoscere qualcuno il cui lavoro o la cui carriera è stata influenzata negativamente da un contenuto postato sui social media in passato. Il 38% degli utenti afferma che il proprio profilo social non lo rappresenti in modo autentico.

Così il divertimento si tramuta in angoscia, paura di essere tagliati fuori, di non piacere abbastanza. I social sfruttano la psicologia spicciola delle persone e la voglia di esserci, di essere visti, di essere amati, come sostiene Raffaele Simone in Il mostro mite (2010). Ma è il conflitto la molla che ci tiene attaccati allo schermo con tutti gli effetti che conosciamo: casse di risonanza, effetto bandwagon, bolle informative.

Facebook, Twitter, Instagram, sono progettati per farci reagire in maniera emotiva (Infocrazia, Byung Chul Han, 2023) e, quando non si hanno molte occasioni di confrontarsi e di ragionare, l’impulso a litigare sui social durante la guardia al capannone, l’attesa del cliente che entra in negozio, tra un’e-mail di lavoro e un’altra, fa uscire fuori il lato peggiore di noi, irriflessivo e pulsionale, e nascono le shitstorm (Nello Sciame, Byung Chul Han, 2015).

Nonostante questo dato di fatto molti di noi boomer usano ancora Facebook. Ma Facebook è irriformabile e sbaglia chi pensa altrimenti. Nasce per essere uno strumento di sorveglianza commerciale e tale rimane la sua community, un allevamento di consumatori, profilati, schedati e attribuiti a specifiche categorie merceologiche per il profitto degli inserzionisti pubblicitari. E senza disdegnare di offrire il proprio contributo a partiti, media tycoon e spie di stato che usano la propaganda computazionale per creare consenso intorno a qualche idea politica o commerciale o disorientarci a suon di notizie false.

Le «fake news» di cui i social come Facebook e gli altri sono intrisi, rappresentano un problema cibernetico e psicologico perché proliferano proprio sui canali social dove incontriamo amici e parenti di cui ci fidiamo e quelli che abbiamo selezionato come appartenenti alla nostra cerchia, il famoso «effetto bolla». La loro riproducibilità a costo zero le rende virali e, come non sappiamo fermare le fake news, non siamo in grado di contrastare efficacemente troll, meme e fake video.

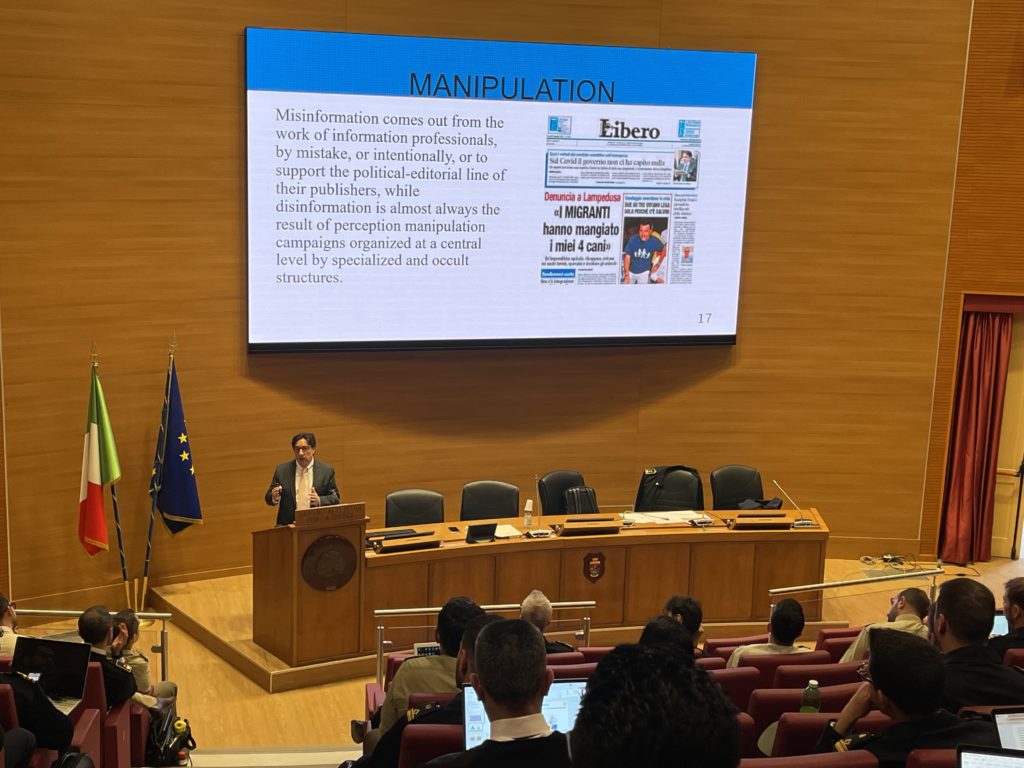

Le notizie false, prodotte con l’intento di modificare sentimenti e opinioni, sono una minaccia per la democrazia. La disinformazione che fa perno sulle bufale è da sempre un’arma in mano agli Stati per mettere in crisi gli avversari e disseminare paura, informazione e dubbio. Una tecnica che, con l’aumentare dell’importanza dell’opinione pubblica che si esprime nei social, è sfruttata per delegittimare le istituzioni e inquinare il dibattito scientifico. Sappiamo che gli esseri umani non sanno distinguere tra notizie vere e notizie false, che spesso non vogliono farlo e che, al contrario di quanto accade con i virus, invece di difendersi ne aiutano la propagazione per ottenere un vantaggio individuale.

A dispetto dei solenni impegni presi anche nel passato recente, i social non contrastano i bufalari.

Ormai abbiamo accumulato una letteratura consistente sul tema e anche i saggi divulgativi ne parlano in maniera precisa. Testi come Gli Obsoleti di Jacopo Franchi (2021) spiegano come l’utente non sia padrone del proprio profilo e che sono gli algoritmi e i moderatori che decidono cosa si può vedere e cosa no.

Disinformatia di Francesco Nicodemo (2017) e La macchina dello storytelling di Paolo Sordi (2018) descrivono il potere narrativo dei social media che mette all’asta desideri e bisogni degli utenti. Liberi di Crederci di Walter Quattrociocchi (2018) come e perché nascono le bufale, Il mercato del consenso, di Chris Wylie (2020), ci ha spiegato come Facebook sia ingegnerizzato per irretire i suoi utenti, Postverità ed altri enigmi (2022) di Maurizio Ferraris va alla radice delle peggiori litigate che scoppiano sotto un post.

Se proprio non vogliamo fare quello che Jaron Lanier dice in Dieci ragioni per cancellare subito i tuoi account social (2018), leggendo Il Manuale di disobbedienza digitale di Nicola Zamperini (2018) possiamo cominciare a imparare come difenderci.

Come dice lo storico ebreo Yuval Noah Harari nel suo 21 lezioni per il XXI secolo (2018), non esiste soluzione al problema dei pregiudizi umani che non sia la conoscenza. La razionalità è un mito e il pensiero di gruppo più potente di qualsiasi verifica. Ci abbiamo costruito sopra ideologie politiche e religioni millenarie.