Di Corinto, A. (2024). Postfazione in Mezza, M., Connessi a morte. Guerra, media e democrazia nella società della cybersecurity, Roma, Donzelli Editore, pp. 157-168, ISBN: 978-88-5522-686-8

Di Corinto, A. (2023). Ecco come funziona lo strategic information warfare. In: (a cura di): Profumi, E., Una pace senza armi. Dall’Ucraina alla guerra senza fine, p. 159-165, Roma: Round Robin, ISBN: 979-12-54850-16-9

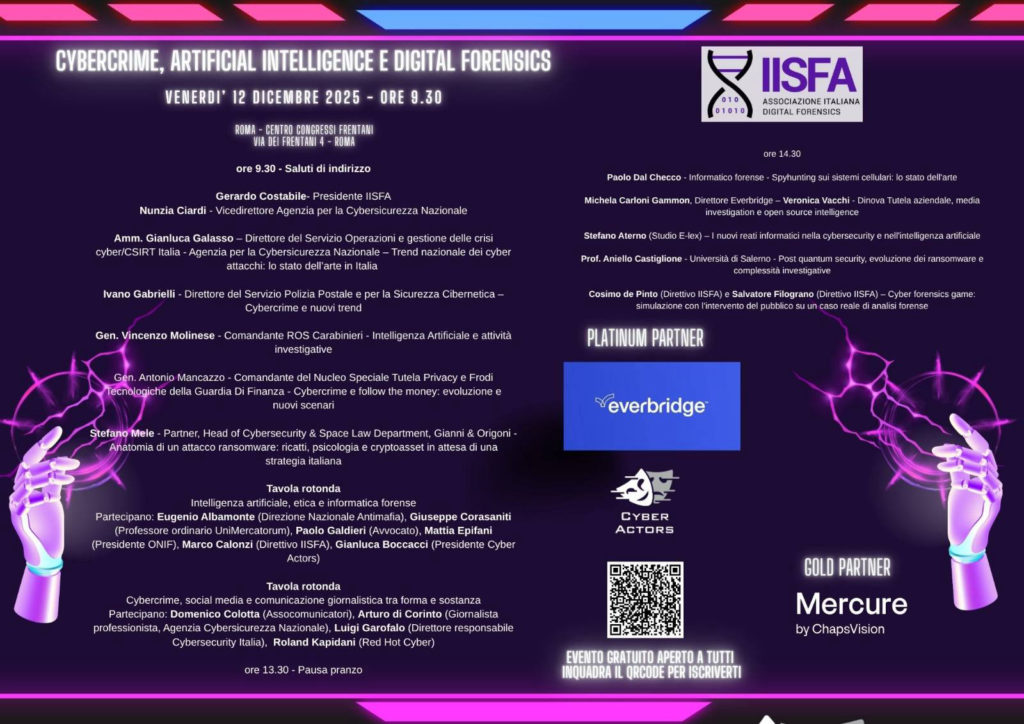

Di Corinto, A. (2023). Netwar, come cambia l’hacktivismo nella guerra cibernetica. In: Rivista italiana di informatica e diritto – RIID, Anno 5, Fascicolo 2, Sezione monografica, Istituto di Informatica Giuridica e Sistemi Giudiziari del CNR Rivista scientifica Area 12 (ANVUR) Classe A, ISSN 2704-7318

Di Corinto, A. (2022). Data Commons: privacy e cybersecurity sono diritti umani fondamentali. In: (a cura di): Abba, L. Lazzaroni, A., Pietrangelo, M., La Internet Governance e le sfide della trasformazione digitale, p. 43-51, Napoli: Editoriale Scientifica, ISBN: 979-12-5976-403-4

Di Corinto, A. (2022). #Cryptomania. Milano, Ulrico Hoepli Editore S.p.A

Di Corinto, A. (2021). Prefazione, in Alù. A., Viaggio nel futuro. Verso una nuova era tecno-umana, p. 9-21, Enna: Bonfirraro Editore, ISBN: 978-88-6272-263-6

Di Corinto, A. (2020). Stefano Rodotà e la Magna Charta di Internet. In: (a cura di): Abba, L. Alù A, Il valore della Carta dei diritti di Internet. p. 7-22, Napoli: Editoriale Scientifica, ISBN: 9788893917353

Di Corinto, A. (2019). Chip sotto pelle: chi tutela la privacy?. FORMICHE, vol. 144, p. 66-67, ISSN: 1824-9914

Di Corinto, A. (2019). Riprendiamoci la rete! Piccolo manuale di Autodifesa digitale per giovani generazioni. ROMA:Eurilink University Press Srl, ISBN: 9788885622760

Di Corinto, A. (2018). Comunicare la cybersecurity. In: (a cura di): Baldoni R, De Nicola R, Prinetto P, Il Futuro della Cybersecurity in Italia: Ambiti Progettuali Strategici. Roma:Consorzio Interuniversitario Nazionale per l’Informatica – CINI, ISBN: 9788894137330

Di Corinto, A. (2018). La sicurezza informatica è un diritto umano. In: (a cura di): De Luca V Terzi di Sant’Agata G. M Voce F, Il ruolo dell’Italia nella sicurezza cibernetica. p. 75-85, MILANO: FrancoAngeli, ISBN: 978-88-917-6804-9

Di Corinto, A. (2018). Politiche di liberazione nella telematica del 2000. In: (a cura di): Speroni F Tozzi T , Arte, media e liberazione. p. 329-350, FIRENZE: Polistampa, ISBN 9788859619239

Abba L, Di Corinto, A. (a cura di) (2017). Il futuro trent’anni fa. Quando internet è arrivata in italia. Lecce:Piero Manni Editore, ISBN: 978-88-6266-798-2

Di Corinto, A. (2017). Hacker e BBS, centri sociali, reti civiche: chi (prima di Internet) ha diffuso la telematica amatoriale. In: (a cura di): Abba, L., Di Corinto, A. Il futuro trent’anni fa Quando Internet è arrivata in Italia. p. 106-112, San Cesario di Lecce:Piero Manni srl, ISBN: 978-88-6266-798-2

Di Corinto, A. (2017). Internet non è il web. Tutto quello che devi sapere sulla Rete in 10 parole. In: (a cura di): Abba, L., Di Corinto, A., Il futuro trent’anni fa. Quando Internet è arrivata in Italia. p. 12-17, San Cesario di Lecce:PIERO MANNI S.r.l., ISBN: 978-88-6266-798-2

Di Corinto, A. (2017). Internet non è nata come progetto militare, mettetevelo in testa. In: (a cura di): Abba L, Di Corinto, A., Il futuro trent’anni fa Quando Internet è arrivata in Italia. p. 18-22, San Cesario di Lecce: Piero Manni srl, ISBN: 978-88-6266-798-2

Di Corinto, A., Mazzone G, Masotti R., Melandri L (2017). A long way to go a truly multistakeholder environment. In: (a cura di): Association for Progressive Communication, National and Regional Internet Governance Forum Initiatives (NRIs). p. 154-157, APC, ISBN: 9789295102835

Di Corinto, A. (2016). Ci mostriamo per nasconderci, ci nascondiamo per mostrarci. In: Coleman G. I Mille volti di Anonymous. La vera storia del gruppo hacker più provocatorio al mondo. p. 5-10, VITERBO:Stampa Alternativa, ISBN: 9788862225069

Di Corinto, A., Mazzone G, Masotti R., Melandri L (2016). The Resource Gap between international commitments and reality. In: (a cura di): Association for Progressive

Communication and International Development Center, Economic, Social and cultural rights and the internet. p. 129-133, APC Cairola A, Di Corinto, A., Mazzone G, Masotti R., Melandri L (2015). Sexual rights and the internet. In: (a cura di): Association for Progressive Communication (APC) and Humanist Insitute for Cooperation with Developing Countries (Hivos), Sexual rights and the internet. p. 152-155, APC

Di Corinto, A. (2015). Nuovi Linguaggi. In: AA VV. Il Futuro ci insegue. Prospettive. p. 40-50, Milano:Edizioni di Maieutica, ISBN: 8898918097

Di Corinto, A. (2014). Un dizionario hacker. LECCE:Manni, ISBN: 978-88-6266-516-2

Di Corinto, A. (2014). Critica alla sinistra che ha perso il treno dell’innovazione . In: (a cura di): Grandi A, Riunificare il mondo del lavoro è possibile oggi? ROMA: Ediesse, ISBN: 88-230-1850-1

Di Corinto, A. (2014). Democrazia Elettronica. In: (a cura di): Giunchi G, Marino J, Trumpy S, e-Democracy. Internet society, Pisa.

Di Corinto, A., Reitano L (2014). Information warfare e hacking, le nuove frontiere dell’intelligence. LIMES, ISSN: 1124-9048

Cairola A, Di Corinto, A., Mazzone G, Lea Melandri, Masotti R (2013). The internet and activism for women’s rights. In: Association for Progressive Communication, Hivos. Women’s rights, gender and ICTs. p. 142-145, APC, ISBN: 978-92-95102-06-4

Cairola A, Di Corinto, A., Mazzone G, De Martin J C, (2012). Popular resistance to corruption in Italy. In: APC; Hivos. The internet and corruption . APC, ISBN: 978-92-95096-85-1

Di Corinto, A. (2012). Hacking netculturale e sabotaggio. In: (a cura di): Franco Berardi Bifo e Valerio Monteventi, Come si fa. Tecniche e prospettive di rivoluzione. p. 195-207, LECCE:Manni, ISBN: 978-88-6266-414-1

Di Corinto, A. (2011). Hacktivism. Gli hacker e l’economia informazionale. In: (a cura di): Luca Cian, Comunicazione liberata. Altri modi di comunicare e partecipare. p. 14-29, MILANO:Francesco Brioschi, ISBN: 9788895399638

Di Corinto, A. (2011). Lo sapevate già? In: Weinshenk M S. 100 cose che ogni designer deve conoscere sulle persone. Milano:Pearson, ISBN: 9788871926483

Di Corinto, A. Mazzone G (2011). Blocking Italy’s “gag law”. In: (a cura di): APC SIDA, Internet rights and democratisation. APC

Di Corinto, A. (2010). Così il web aiuta la pubblica amministrazione ad innovare. In: (a cura di): Marzano F, Romita A, Il senso dell’innovazione. p. 37-41, Pisa: PLUS Pisa University Press, ISBN: 8884927099

Di Corinto, A. (2010). Internet, l’Europa e i diritti digitali. In: (a cura di): Vallinoto N, Vannuccini S, Europa 2.0. Prospettive ed evoluzioni del sogno europeo. p. 79-89, VERONA:Ombre Corte, ISBN: 9788895366685

Di Corinto, A., Gilioli A (2010). I nemici della rete. L’Italia sta perdendo la corsa al digitale. Tutti i colpevoli, per incapacità o interesse, di un disastro che ci costerà caro. Milano: Biblioteca Universale Rizzoli (BUR) – RCS libri, ISBN: 8817042757

Di Corinto, A. (2009). Culture, a common heritage. Culturalazio.it: an open platform for user generated contents. In: AA VV. (a cura di): Formez, E-gov 2.0: pave the way for eParticipation. “Culture, a common heritage”. p. 150-154, ROMA: Eurospace, ISBN: 978-88-903018-3-4

Di Corinto, A. (2007). Free software as a Commons. In: (a cura di): Hilary Wainwright, Berlinguer M, Dove F, Fuster Morrell M I, Reyes O, Subirats J, Networked Politics – Rethinking political organisation in an age of movements and networks. p. 45-47, ROMA: XLEDIZIONI, ISBN: 978-90-71007-17-0

Di Corinto, A. (2007). Il remix della cultura. In: (a cura di): Piperno E, Strati della cultura. Accessibilità nel contemporaneo, giovani – relazioni – diritti -spazi. p. 121-126, Arci , Ravenna, 11, 12, 13 Ottobre 2007

Di Corinto, A. (2007). Parole di una nuova politica: Open Source. In: AA VV. (a cura di): Transform! Italia, Parole di una nuova politica. ROMA:XLEDIZIONI, ISBN: 8860830125

Di Corinto, A. (2007). Prefazione. In: Bargeillon N. Piccolo manuale di autodifesa intellettuale. Santarcangelo di Romagna: Apogeo Education – Maggioli Editore, ISBN: 9788838787737

Di Corinto, A. (2006). Revolution OS II. Software libero, proprietà intellettuale, cultura e politica. Con DVD. ISBN: 9788850323272

Di Corinto, A. (2006). “Open Source Politics”. Comunità virtuali, blogs e mediattivisti. La democrazia dell’informazione tra TV e nuovi media. In: (a cura di): Ferraris P, Rete. Dinamiche sociali e innovazioni tecnologiche. p. 107-115, ROMA:Carocci Editore, ISBN: 9788843040001

Di Corinto, A. (a cura di) (2006). L’innovazione necessaria. Di Corinto, A. MILANO:Rgb, ISBN: 88-6084-038-4

Di Corinto, A. (2005). Liberi e Binari. La convergenza tra i programmatori/sostenitori del software libero e i movimenti sociali. In: AA.VV., La privatizzazione della vita. Brevetti, monopoli, multinazionali. p. 183-187, Milano:Edizioni Punto Rosso ISBN 8883510410

Di Corinto, A. (2005). “Open Source Politics”. Comunità virtuali, blogs e mediattivisti. La democrazia dell’informazione tra TV e nuovi media. PAROLECHIAVE, vol. 34, p. 107-115, ISSN: 1122-5300

Di Corinto, A. (2004). Internet non è il paradiso. In: Lovink G. Internet non è il paradiso. p. IX-XXIV, MILANO: Apogeo, ISBN: 9788850322732

Di Corinto, A. (2003). Revolution OS. In: (a cura di): Mari A Romagnolo S, Revolution OS. MILANO:Apogeo, ISBN: 8850321546

Di Corinto, A., Tozzi T (2002). Hacktivism. La libertà nelle maglie della rete. ROMA:Manifestolibri, ISBN: 9788872852491

Di Corinto, A. (2001). Don’t hate the media, become the media. In: AA VV. La sfida al G8. p. 157-180, ROMA:Manifestolibri, ISBN: 8872852617

Di Corinto, A. (1998). Gettare una ragnatela sulla trasformazione. Appunti per una rete civica. In: (a cura di): Freschi A C, Leonardi L, Gettare una ragnatela sulla trasformazione. p. 201-208, FIRENZE:City Lights Italia, ISBN: 9788887159127

Di Corinto, A. (1998). Il ritornello del telelavoro. In: (a cura di): Freschi A C, Leonardi L, Una ragnatela sulla trasformazione. p. 119-125, FIRENZE:City Lights Italia, ISBN: 9788887159127