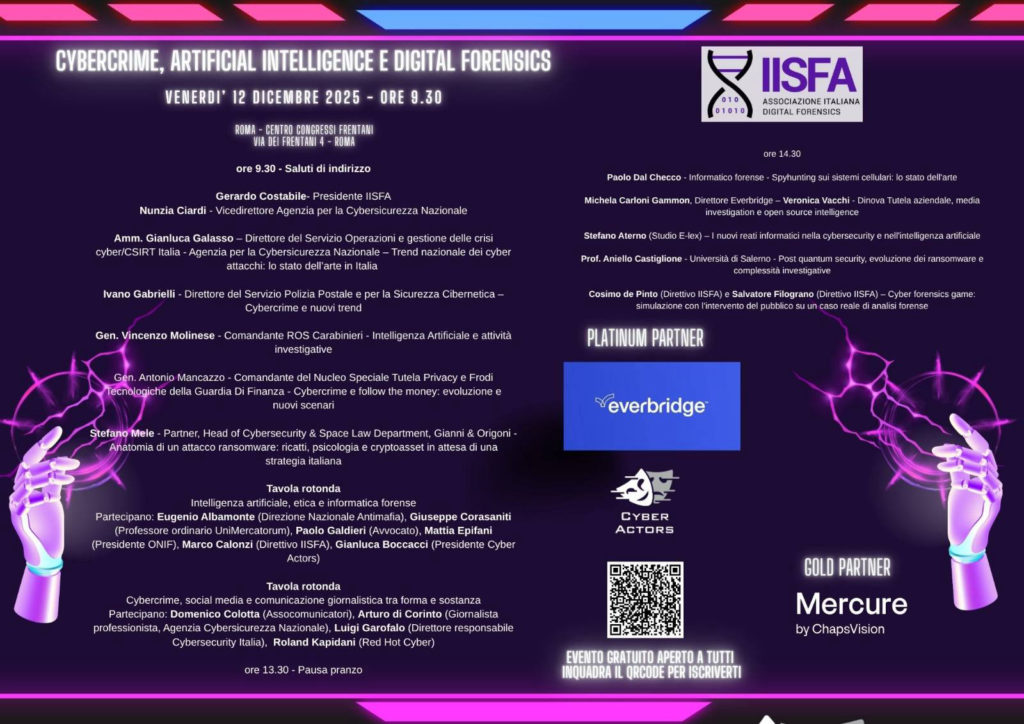

12 dicembre, Centro Congressi Frentani, via dei Frentani 4, Roma

12 dicembre, Centro Congressi Frentani, via dei Frentani 4, Roma

5 dicembre ore 11:30, Sala Nettuno presso la Fiera dell’editoria Più Libri Più Liberi

Presentazione del libro a cura di Andrea Simoncini e Marina Pietrangelo

Intervengono Marina Pietrangelo, Erik Longo, Matteo Giannelli e Arturo Di Corinto

A cura di CNR Edizioni

Incontro su prenotazione per ragazzi da 14 anni in su

I dilettanti hackerano i computer, i professionisti hackerano le persone. Questa efficace e famosa sintesi di cosa significhi l’hacking, Bruce Schneier la argomenta con un raffinato ragionamento nel suo ultimo libro: La mente dell’hacker. Trovare la falla per migliorare il sistema pubblicato nel 2024 in italiano da Luiss University Press.

Il titolo dice già molto. Intanto l’hacker non è più il mostro della peggiore pubblicistica degli ultimi anni, ma una figura che va letta in chiaroscuro rispetto all’evoluzione dei sistemi umani.

In aggiunta, l’hacking, l’esplorazione delle possibilità all’interno di un sistema dato, termine in origine legato al mondo dell’informatica, secondo Schneier è diventato una pratica onnipresente nei sistemi economici, finanziari e sociali. Approccio metodico alla ricerca delle vulnerabilità strutturali che definiscono il nostro mondo, l’hacking dimostra come ogni sistema, dalle leggi fiscali alle intelligenze artificiali, può essere manipolato e sfruttato. Dall’hacking del sistema fiscale per pagare meno tasse, vedi Google & Co. fino al jackpotting, al ransomware e agli attacchi cibernetici tra gli Stati. Per l’autore ogni hack può essere letto come strumento chiave nella gestione del potere e del denaro nei suoi molteplici aspetti.

Un hack è infatti «un’attività consentita da un sistema, che sovverte però gli scopi o gli intenti del sistema stesso». E cos’altro è un sistema se non «un processo complesso, determinato da una serie di regole o norme, pensato per produrre un o più esisti desiderati»? Quindi l’hacking è esattamente questo: individuare la vulnerabilità di un sistema e trovare l’exploit per sfruttarla. In definitiva vale per ogni sistema, quelli informatici, quelli sociotecnici, quelli cognitivi. Lo scopo dell’hacking è di ottenere un vantaggio. Ma le contromisure sono sempre possibili. E questo vale anche per la democrazia, che può difendersi dagli usi imprevisti della libertà che consente, e vale anche per l’Intelligenza Artificiale: hackerandola capiamo meglio come possa essere messa al servizio delle persone e non della guerra e del profitto. Poiché libertà e democrazia riposano oggi su sistemi informatici, gli hacker possono ancora fregiarsi del titolo di «eroi della rivoluzione informatica» come li chiamava Stephen Levy già nel 1996.

Agenzia per la Cybersicurezza Nazionale – Sala ACN, Corso d’Italia, 41, 00198, Roma

Il corso formativo concernerà il fenomeno dell’information disorder (lett. disordine informativo) e delle fake news, con particolare attenzione al quadro giuridico nazionale, europeo e internazionale e ai possibili rimedi. L’obiettivo è quello di fornire ai giornalisti strumenti utili per riconoscere e contrastare tale fenomeno, nell’interesse della qualità dell’informazione e della tutela del diritto dei cittadini a ricevere notizie verificate e attendibili.

Il corso si propone di approfondire i profili giuridici legati alla libertà di espressione, alla regolamentazione dell’informazione e alle responsabilità degli attori digitali.

Verranno esaminati strumenti normativi e casi concreti, nazionali e internazionali, per aiutare i giornalisti a orientarsi in un panorama sempre più complesso e sfidante. L’argomento è di rilevante importanza giornalistica per l’impatto che ha sulla credibilità dell’informazione e sul ruolo democratico della stampa. Verrà analizzato l’articolo 21 della Costituzione italiana, che tutela della libertà di espressione e di stampa, in cui ognuno ha il diritto di manifestare liberamente il proprio pensiero con qualsiasi mezzo di diffusione, ponendo le basi per una tutela ampia della libertà di espressione e informazione.

Con la digitalizzazione dell’informazione, le PSYOPS (psycological operations) hanno acquisito una potenza senza precedenti, diventando uno strumento chiave nei conflitti ibridi e nell’influenza mediatica globale. La manipolazione dell’informazione e dell’opinione pubblica, ingannare e arrecare danno a individui o società incide a livello multidimensionale, coinvolgendo diritto, politica, comunicazione, tecnologia, salute, cultura, sociale, ambiente e così via. Si osserverà come si può facilmente influenzare sentimenti, pensieri e azioni di un pubblico specifico, al fine di ottenere vantaggi strategici in ambito politico, militare o sociale.

Verranno illustrati diversi esempi di diffusione di fake news, alterazione di contenuti, uso strategico dei social per destabilizzare o polarizzare l’opinione pubblica. Si prenderà in esame l’articolo 19 del nuovo Codice Deontologico delle Giornaliste e dei Giornalisti che introduce una regola specifica sull’uso dell’intelligenza artificiale. In primo luogo, viene stabilito un principio fondamentale: le nuove tecnologie possono affiancare il lavoro giornalistico, ma non possono mai sostituirlo. Se una o un giornalista decide di utilizzare strumenti di intelligenza artificiale, ha il dovere di dichiararlo apertamente, sia nella produzione sia nell’elaborazione di testi, immagini o materiali sonori. Resta comunque sua la piena responsabilità del contenuto e del risultato finale, e deve sempre chiarire in che modo l’IA abbia contribuito al lavoro svolto. Inoltre, anche quando fa ricorso a queste tecnologie, la giornalista o il giornalista deve continuare a verificare attentamente fonti, dati e informazioni, garantendone la veridicità. L’uso dell’intelligenza artificiale, infatti, non può mai essere invocato come giustificazione per eludere i doveri deontologici che regolano la professione.

Introduzione:

Bruno Frattasi, direttore generale dell’Agenzia per la cybersicurezza nazionale (ACN);

Guido D’Ubaldo, presidente dell’Ordine dei Giornalisti del Lazio;

Carlo Bartoli, presidente nazionale dell’Ordine dei Giornalisti;

Vittorio Rizzi, direttore generale del DIS;

Lorenzo Guerini, CPASIR (Comitato Parlamentare per la Sicurezza della Repubblica);

Stefano Mannino, Generale di Corpo d’Armata (Esercito Italiano) e Presidente del Centro Alti Studi Difesa/Scuola Superiore Universitaria ad Ordinamento Speciale (CASD/SSUOS)

Relatori:

Arturo Di Corinto, Public Affairs and Communication Advisor nell’Agenzia per la cybersicurezza nazionale (ACN);

Ranieri Razzante, professore e avvocato, docente di Cybercrime Università di Perugia e Membro Comitato per la strategia su IA;

Federica Fabrizzi, professoressa ordinaria di Diritto dell’informazione presso il Dipartimento di Scienze Politiche dell’Università La Sapienza di Roma;

Oreste Pollicino, professore ordinario di Diritto costituzionale e regolamentazione dell’intelligenza artificiale alla Bocconi;

Luigi Camilloni, direttore responsabile dell’Agenparl (Agenzia parlamentare) ed esperto in PSYOPS;

Laura Camilloni, caporedattore dell’Agenparl (Agenzia parlamentare) ed esperta in information disorder;

Manuela Biancospino, consigliera dell’Ordine dei Giornalisti del Lazio

This september Operational Summary by Agenzia per la Cybersicurezza Nazionale presents monthly figures and indicators from the operational activities of the National Cybersecurity Agency, providing insights into the state of cyber threats in hashtag#Italy.

👉 In September 2025, a total of 270 events were recorded, marking a 103% increase compared to August, while the number of incidents (55) increased

(+15) compared to the previous month.

👉The sectors with the highest number of recorded victims were: Government Local, Government National and Telecommunications.

👉Among the threats attributable to hacktivism, a new wave of DDoS attacks was recorded, carried out by pro-Russian groups active in the context of the Russia-Ukraine conflict and by pro-Hamas actors, who claimed demonstrative actions against Italian institutional websites in conjunction with the escalation of geopolitical tensions in the Middle East. In total, 124 attacks were claimed, of which only 6% resulted in actually detectable service unavailability, in any case limited to a few minutes of inaccessibility of the affected websites.

👉 The most affected sectors included Public Administration, Transportation, Telecommunications, and drinking water supply. In this context, the defacement of a small municipality’s website was also recorded

PS: several figures appear clearly overlapping with the ENISA Threat Landscape 2025 Highlights

Dagli eventi che hanno portato all’arresto di Ross Ulbricht, manager di Silk Road, comincia il saggio Algoritmo Criminale. Come Mafia, cyber e AI riscrivono le regole del gioco, pubblicato a ottobre 2024 per i tipi del Sole24ore da Pierguido Iezzi e Ranieri Razzante. La tesi centrale è che l’attività illecita delle grandi organizzazioni criminali non sia più distinguibile dal cybercrime.

Dall’operazione della Polizia Italiana contro il clan Bonavota al Pig butcherin’ delle mafie asiatiche, dalle truffe romantiche del clan nigeriano Black Axe, fino alle ransomware gangs russe, il racconto si snoda lungo varie direttrici per provare a dimostrare questa tesi.

Non tutti i riferimenti sono recenti e alcune esempi meriterebbero una esplicita bibliografia, visto che anche i due autori parlano della complessità dell’attribuzione dei crimini agli attori del cyberspace, e tuttavia il discorso complessivo risulta convincente come nella parte in cui si descrivono i tipi di IA oggi disponibili sul mercato e che consentono una serie nuova di truffe, frodi e crimini informatici.

Scritto in maniera semplice e chiara è il contributo nella descrizione dei singoli crimini informatici e di quello che si può trovare nel DarkWeb: eroina, cocaina, barbiturici, carte di credito rubate. A spacciare droghe e informazioni ci pensano i blackmarket del web oscuro, secondo gli autori il vero luogo d’incontro tra criminalità organizzata e cybercrime (anche se non viene fatto cenno ai suoi usi positivi da parte di giornalisti d’inchiesta, dissidenti politici e credenti di religioni fuorilegge).

Interessanti sono gli esempi sull’uso che le mafie, nigeriana e albanese, e il cybercrime russo, fanno della tecnologia per sfruttare vulnerabilità umane e tecnologiche e condurre i loro affari: estorsioni e riciclaggio, soprattutto, come avevano ben spiegato Nicola Gratteri e Antonio Nicaso nel libro Il Grifone. Molto azzeccata pare la riflessione sul panorama criminale russo verso il quale il regime di Putin chiude un occhio nel caso in cui i suoi attori siano utili agli scopi statuali, sempre governati dalle agenzie di intelligence della Federazione russa.

Un capitolo utile è quello sull’hacking cerebrale, altro campo d’interesse non solo per le mafie ma soprattutto per i militari. I due autori, infatti, argomentano di come con l’avvento di chip e innesti cerebrali (tipo il Neuralink di Musk) e delle interfacce cervello-computer, già in uso nelle scuole cinesi per il controllo dell’attenzione degli studenti, si apra una nuova era per la manipolazione diretta delle percezioni, del pensiero e del comportamento umani.

Interessante, è infine, ancorché di tipo giuridico, la parte che riguarda l’uso illecito delle IA. Sì, proprio quelle a cui affidiamo le nostre informazioni più segrete e più intime. Anche lo sviluppo di questo settore è strettamente monitorato dalla criminalità che cerca sempre nuovi modi per aggirare le leggi e sfuggire gli interventi repressivi dei governi.

Secondo la rivista MIT Technology Review, la ricerca decennale della Cina per diventare una superpotenza informatica sta dando i primi frutti. Dalla salita al potere di Xi Jinping l’evoluzione delle capacità cibernetiche della Cina si è rivelata inarrestabile e le molteplici operazioni condotte nel mondo virtuale confermano un chiaro sviluppo di capacità asimmetriche che le consentono di conseguire quasi sistematicamente gli obiettivi perseguiti.

E proprio di questo parla il libro il libro di Antonio Teti, China intelligence. Tecniche, strumenti e metodologie di spionaggio e controspionaggio della Repubblica Popolare Cinese (Rubettino, 2024).

Il testo è una descrizione scrupolosa delle tecniche d’attacco e difesa, spionaggio e controspionaggio, analogiche e digitali, impiegate dal paese del Dragone. Le attività di spionaggio informatico cinese – racconta Teti – sono affidate alla principale agenzia di intelligence nazionale, ovvero al Ministero della Sicurezza di Stato, che ha la responsabilità della conduzione del maggior numero di operazioni di cyber-espionage a livello globale. I target sono tipo essenzialmente di tipo politico, economico, industriale e militare.

Ma poi aggiunge che anche le psy-ops, le psychological operations, ovvero le operazioni di guerra psicologica che Pechino inserisce all’interno della strategia delle three warfares (guerra psicologica, legale e dell’opinione pubblica), sono affidate a unità altamente specializzate con lo scopo d’influenzare l’emotività e le percezioni degli avversari onde modificarne i comportamenti.

Il professore universitario di Chieti, dopo avere descritto la complessa architettura cinese di cybersicurezza, il ruolo delle sue aziende di punta come Huawei e Tencent nell’industria cyber, e l’obbligo per singoli e imprese di collaborare con l’intelligence offrendo informazioni e testimonianze, descrive in maniera minuziosa le tattiche, da manuale, su come trasformare ogni singolo cittadino in una vedetta dello Stato, ovvero in un delatore o una spia, attraverso lusinghe e minacce di varia natura. Con una curiosa appendice: l’uso dei fumetti – che tappezzano i trasporti pubblici urbani – per istruire le persone comuni a difendersi dalle spie straniere. Oppure ad utilizzarle.

Il libro presenta una fitta disamina delle tecniche di spionaggio e controspionaggio che usano il fattore umano come cavallo di Troia per insinuarsi tra le difese del nemico; descrive i casi ormai noti, denunciati da Francia e Germania, in cui funzionari dell’intelligence cinese hanno avvicinato circa 10 mila inglesi e 4 mila francesi, funzionari di Stato, accademici e ricercatori, per proporgli via Linkedin allettanti “proposte di lavoro”.

Il saggio si chiude con la lista delle 33 spie cinesi individuate dalla FBI statunitense prima delle ultime due pagine dedicate al caso Tik Tok, strumento di influenza cinese nel mondo, per il contenzioso aperto dal presidente americano Joe Biden con la proprietà cinese ByteDance e non ancora chiuso dalla nuova amministrazione americana a causa degli stop and go dell’attuale inquilino della Casa Bianca, Donald Trump.

La guerra dell’informazione. Gli stati alla conquista delle nostre menti

L’informazione non è un pranzo di gala; non è un’opera letteraria, un disegno, un ricamo; non la si può fare con altrettanta eleganza, tranquillità e delicatezza, o con altrettanta dolcezza, gentilezza, cortesia, riguardo e magnanimità. La rivoluzione è un’insurrezione, un atto di violenza con il quale una classe ne rovescia un’altra». Se sostituiamo la parola informazione alla parola rivoluzione nel testo originale di Mao Zedong qui parafrasato dal “Libretto Rosso” (pp.12-13), possiamo condensare in una frase tutto il significato che il professore David Colon ha voluto trasferirci con il suo nuovo libro La Guerra dell’Informazione. Gli Stati alla conquista delle nostre menti (Piccola Biblioteca Einaudi, 2025).

Secondo il professore francese, docente di Storia della comunicazione, media e propaganda presso lo Sciences Po Centre d’Histoire di Parigi, nell’era dell’intelligenza artificiale e della guerra cognitiva, i mezzi di comunicazione tradizionali prima e i social media dopo sono il teatro di un conflitto senza esclusione di colpi, che ha come posta in gioco le nostre menti.

Colon descrive con dovizia di particolari trent’anni di questa guerra rimasta a lungo segreta svelando le strategie dei committenti e le logiche dei protagonisti: agenti segreti, diplomatici, giornalisti e hacker.

Pur riconoscendo che la logica dell’uso dell’informazione come arma di guerra abbia i suoi capisaldi nella disinformatia russa, nel political warfare americano e nella dottrina di guerra cinese, russa e americana, il professore decide di avviare la sua narrazione con una vicenda ignota ai più: la battaglia per il controllo dell’informazione all’epoca dell’invasione del Kuwait da parte dell’Iraq di Saddam Hussein. Una storia che fa impallidire tutti coloro che oggi temono le fake news nel processo democratico. All’epoca, infatti, per convincere gli stati Uniti a intervenire a sostegno del piccolo ma ricco paese del Golfo minacciato da Saddam, l’emirato ingaggiò una della maggiori aziende di public relations al mondo, la Hill&Knowlton per creare lo storytelling necessario. Usando circa 30 milioni di dollari, ingaggiando attori e pagando giornali e riviste, il primo evento di quella guerra ad essere propagandato all’unisono dai media internazionali fu infatti il racconto di una giovane infermiera kuwaitiana piangente che, a favore di telecamera, raccontò come la soldataglia di Saddam fosse entrata negli ospedali strappando i neonati dalle culle buttandoli a terra per farli morire di freddo, un fatto che commosse tutto il mondo libero, ma che non era vero. Si trattava di una bufala. Il fatto non era mai accaduto, e la giovane testimone dei presunti fatti era nientemeno che la figlia dell’ambasciatore del Kuwait all’ONU.

Di storie come questa Colon ne tratteggia molte nel suo testo, fino ad arrivare ai giorni nostri, all’occupazione russa della Crimea nel 2014 da parte dei russi e all’invasione del Donbass nel 2022, in una guerra che sicuramente si combatte nel fango del fiume Dnipro ma anche nella trincea di Internet dove eserciti regolari e irregolari si fronteggiano a colpi di virus, malware e propaganda, bianca, grigia e nera.

Lettura attraente che spazia dall’uso dei meme all’intelligenza artificiale nel conflitto Israele-Hamas, per descrivere l’impiego degli hacker di stato che un po’ rubano (cryptovalute), un po’ combattono sul fronte del sabotaggio cibernetico. Con un convitato di pietra, però: l’uso che gli stati democratici fanno dei media nei loro stessi paesi per conseguire quegli obbiettivi che i governi non possono dichiarare.

Caro Amico/Cara Amica del Security Summit,

vi aspettiamo a Milano, dall’11 al 13 marzo, per il primo appuntamento del 2025 con il Security Summit!

A concludere l’evento meneghino sarà una sessione plenaria dedicata al giornalismo in ambito cyber.

Il tema della cybersecurity e protezione dei dati è oggi al centro dell’attenzione, sia per la crescente rilevanza del fenomeno sia per l’attenzione del pubblico ai casi di attacchi.

I media specializzati si moltiplicano e anche i media generalisti trattano sempre più spesso l’argomento, con un numero crescente di giornalisti che approfondiscono il tema con maggiore competenza.

La sessione moderata da Gabriele Faggioli, Presidente Onorario del Clusit vedrà la partecipazione di diversi esperti tra cui: Francesco Condoluci di Notizie.it, Arturo Di Corinto di ACN, Alberto Giuffrè di Skytg24, Alessandro Longo di Cybersecurity360, Marco Lorusso di Sergente Lorusso, Baldo Meo, Enrico Pagliarini del Sole24ore, Rosita Rijtano di Citynews, Marco Schiaffino di Radio Popolare Milano, Andrea Signorelli di Repubblica, Olivia Terragni di Red Hot Cyber, Luca Zorloni di Wired Italia.

Per coloro che non riusciranno ad essere presenti onsite, la sessione si potrà seguire in diretta streaming.

Per registrarsi, cliccare sul bottone “Accedi per registrarti all’evento”. Dopo essersi registrati, bisogna iscriversi all’evento cliccando il bottone giallo “In streaming”.

La diretta sarà visibile direttamente nella pagina dell’evento.

La sessione “Il giornalismo in ambito cyber. Di cosa ha bisogno l’Italia” sarà l’unica sessione visibile anche in diretta streaming.

La partecipazione ai Security Summit è gratuita, con l’obbligo della registrazione online. Consente di acquisire crediti CPE (Continuing Professional Education) validi per il mantenimento delle certificazioni CISSP, CSSP, CISA, CISM e analoghe richiedenti la formazione continua.

L’agenda dell’evento è in continuo aggiornamento e puoi trovarla qui.

Per problemi durante l’iscrizione o l’accesso al sito, scrivi a supporto @ astrea.pro

Presentazione e discussione del libro di Michele Mezza

Lunedì 24 febbraio a Roma, in Via della Dogana Vecchia 5, alle ore 17:30, la presentazione, organizzata da Fondazione Basso e CRS, del libro di Michele Mezza (Donzelli Editore).

Ne parlano con l’autore: Franco Ippolito, Giulio De Petra, Arturo Di Corinto, Carola Frediani, Roberto Natale, Norberto Patrignani.

Qui la scheda del libro sul sito dell’editore

È possibile seguire l’incontro anche collegandosi tramite il seguente link:

https://us02web.zoom.us/j/83052658139

Un trillo ai dispositivi digitali in Libano ha colpito al cuore la società digitale, proiettandola in una permanente zona d’ombra dove spettri e individui si cercano per ingannarsi, o per uccidersi, individualmente, estraendo dalla folla un volto, oppure colpendo un’intera comunità, decimando un’intera milizia, mediante la manomissione delle protesi più intime che oggi sono i terminali di comunicazione mobile.

Le ultime modalità di combattimento hanno spostato irrimediabilmente i confini fra società civile e apparato militare. Sia in Ucraina, dove l’iniziale invasione russa è stata contenuta da una forma di resistenza indotta dalle relazioni digitali della popolazione, sia in quella tonnara di morte che è diventato il Medio Oriente, dove accanto all’orrore di bombardamenti su popolazioni civili, scuole e ospedali, va in scena lo stillicidio di centinaia di eliminazioni individuali, rese possibili dalle ordinarie pratiche di profilazione e geolocalizzazione.

La guerra è il terribile laboratorio dove decisioni e dati si trovano a declinare una nuova realtà che altera la stessa forma del conflitto, allontanando i contendenti gli uni dagli altri, con le forme di combattimento da remoto, ma al tempo stesso rendendo riconoscibili, uno per uno, ogni nemico all’altro, e trasformando così un conflitto di massa in una moltitudine di duelli individuali.

Dal capitalismo della sorveglianza siamo ormai passati al capitalismo della prevenzione, intendendo con questo termine la convergenza della capacità dei sistemi di intelligenza artificiale di anticipare e prevedere gli stimoli delle nostre decisioni con la necessità di affidarci ancora di più a sistemi complessi esterni alla nostra sovranità per prevedere pericoli e minacce digitali.

In questa strettoia della prevenzione, dove si intrecciano tracciamento, documentabilità e previsione, si sta giocando una straordinaria partita che potremmo definire di evoluzione antropologica accelerata.

CyberCaos: giornalismo, guerre, elezioni e finanza

8 novembre 2024

16:30 – 18:30

Sala Campiotti, piazza Montegrappa 5, Varese

La Cybersecurity come logistica del giornalismo al tempo dell’intelligenza generativa. Il caos è solo un ordine che non abbiamo ancora imparato a decifrare.

Partecipano:

Raffaele Angius, giornalista, co-fondatore di Indip, giornale d’inchiesta basato in Sardegna, docente a contratto all’Università di Perugia

Arturo Di Corinto, giornalista, Capo della comunicazione dell’Agenzia per la cybersicurezza nazionaler

Pierguido Iezzi, fondatore di Swascan, Marketing manager Tinexta

Michele Mezza, giornalista, creatore di Rainews24 e docente alla Federico II di Napoli

L’ottava edizione di ITASEC (https://itasec.it/), l’annuale conferenza italiana sulla cybersicurezza organizzata dal Cybersecurity National Lab. del CINI in collaborazione con l’Agenzia per la Cybersicurezza Nazionale (ACN), si terrà a Salerno dall’8 all’11 aprile 2024, presso il Grand Hotel Salerno.

Alla Conferenza, in presenza, parteciperanno ricercatori e professionisti impegnati nei vari campi della cybersicurezza, provenienti dal settore privato e da quello pubblico, dall’università, dall’industria, dagli enti di ricerca e dal settore governativo.

Tramite il sito https://itasec.it/registration-partecipants/ è possibile iscriversi alla conferenza e ai workshop scientifici di lunedì 8 aprile.

Nella speranza di incontrarci a Salerno, porgiamo i più cordiali saluti.

Il Team del Cybersecurity National Lab – CINI

Chinese state-backed hackers broke into a computer network that’s used by the Dutch armed forces by targeting Fortinet FortiGate devices.

“This [computer network] was used for unclassified research and development (R&D),” the Dutch Military Intelligence and Security Service (MIVD) said in a statement. “Because this system was self-contained, it did not lead to any damage to the defense network.” The network had less than 50 users.

The intrusion, which took place in 2023, leveraged a known critical security flaw in FortiOS SSL-VPN (CVE-2022-42475, CVSS score: 9.3) that allows an unauthenticated attacker to execute arbitrary code via specially crafted requests.

Successful exploitation of the flaw paved the way for the deployment of a backdoor dubbed COATHANGER from an actor-controlled server that’s designed to grant persistent remote access to the compromised appliances.

Cloudflare has revealed that it was the target of a likely nation-state attack in which the threat actor leveraged stolen credentials to gain unauthorized access to its Atlassian server and ultimately access some documentation and a limited amount of source code.

The intrusion, which took place between November 14 and 24, 2023, and detected on November 23, was carried out “with the goal of obtaining persistent and widespread access to Cloudflare’s global network,” the web infrastructure company said, describing the actor as “sophisticated” and one who “operated in a thoughtful and methodical manner.”

As a precautionary measure, the company further said it rotated more than 5,000 production credentials, physically segmented test and staging systems, carried out forensic triages on 4,893 systems, reimaged and rebooted every machine across its global network.

Internet e il World Wide Web hanno messo in crisi i tradizionali concetti giuspubblicistici di sicurezza e protezione, proiettandoci in uno spazio virtuale, il Cyberspazio, che nella sua virtualità ha effetti così reali da destare la preoccupazione degli Stati. Dell’evoluzione di questi concetti, safety, security e defense, tratta il libro La Sicurezza nel cyberspazio (Franco Angeli, 2023), curato da Riccardo Ursi docente di Diritto della Pubblica Sicurezza all’Università degli Studi di Palermo. Un testo corale che affronta i temi sia della governance che del government della cybersecurity.

Al cuore del testo si situa la riflessione sul nuovo ordine pubblico digitale, declinato come protezione delle condotte lesive nei confronti dei sistemi e delle reti informatiche: un ambito che coinvolge l’insieme delle misure di risposta e mitigazione progettate per tutelare reti, computer, programmi e dati da attacchi, danni o accessi non autorizzati, in modo da garantirne riservatezza, disponibilità e integrità. Un insieme di interessi primari da proteggere che qualifica la sicurezza cibernetica come funzione pubblica che mira a limitare e inibire pericoli e minacce alle persone.

Una funzione che fino all’inizio del secolo era ancora delegata in maniera massiccia al mondo privato-imprenditoriale che si occupava del disegno e della gestione dell’architettura cibernetica, in una dimensione della sicurezza avulsa dalla categorie giuridiche di cui si è sempre nutrita, la legittimazione, la polarità privato-pubblico, il nesso di spazialità-temporalità. Tra l’inadeguatezza dell’ultraregolazione come pure dell’esercizio del soft power esercitato sulle big tech per garantire il funzionamento democratico e l’esercizio delle attività economiche, dicono gli autori, lo sforzo della cybersecurity si è però venuto dettagliando attraverso la creazione di un modello organizzato e policentrico, più idoneo a monitorare e sorvegliare il fortino, a rafforzare i bersagli vulnerabili, a costruire sistemi resilienti in grado di continuare a funzionare durante un attacco, riprendersi rapidamente ed

eventualmente contrattaccare.

Dalla nascita dell’Enisa alla strategia dell’Unione Europea per la cybersicurezza del 2013, dal Cybersecurity Act del 2019 fino alla direttiva NIS II, gli autori ripercorrono le tappe, e ricostruiscono gli sforzi, politici, giuridici e legislativi che hanno puntato a mettere in sicurezza quel cyberspace, immaginato inizialmente dagli autori di fantascienza come un universo alternativo e che oggi rappresenta il nuovo mondo che tutti abitiamo. Una trattazione dettagliata è offerta nel libro al contesto italiano, al cui centro si situa la strategia che ha portato alla creazione della Agenzia per la Cybersicurezza Nazionale che, di fronte al rischio cibernetico sempre più elevato, ha trasformato la precedente architettura nazionale di cybersicurezza contribuendo a rendere il paese un poco più sicuro e forse un poco più fiducioso nel futuro.

L’Agenzia per la Cybersicurezza Nazionale ha svolto alcuni seminari alla Maker Faire 2023 alla Fiera di Roma. Il talk di Arturo Di Corinto è stato dedicato al rapporto tra privacy e cybersecurity,

Il Blue book. A set o cybersecurity roadmaps and challenges for researchers and policymakers curato da Evangelos Markatos e Kai Rannenberg è uno dei deliverable di Cyber Security for Europe, un progetto pilota di ricerca e innovazione del Centro europeo di competenza sulla cybersicurezza di Bucarest e della rete dei centri nazionali di coordinamento.

Il libro esplora le diverse aree relative alla sicurezza informatica con un approccio manualistico: descrizione dell’argomento – privacy, software, machine learning, etc. -, descrizione degli attori coinvolti, previsione degli effetti futuri delle criticità riscontrate e indicazione delle future direzioni di ricerca.

Tra le aree di ricerca più importanti trattate nel libro troviamo: la comunicazione anonima su larga scala e la crittografia dei dati; la costruzione di metaversi affidabili; l’autenticazione senza password; la gestione dei malware; la sicurezza degli ambienti industriali; la resilienza agli attacchi informatici delle infrastrutture critiche; la certificazione “by-design”. Aree e problemi che integrano rilevanti questioni industriali, sociali ed etiche nell’ambito della cybersecurity.

Il libro, in inglese, può essere scaricato qui: https://cybersec4europe.eu/wp-content/uploads/2023/02/The-Blue-Book.pdf

“Se il nemico non sa di essere attaccato non si difenderà. Provando a costruire un’intera strategia su questa premessa, centinaia di piccole operazioni cibernetiche potrebbero essere inquadrate solo a posteriori in un conflitto di intensità talmente bassa da non essere percepibile come tale e, in caso di successo, l’artefice del piano saprebbe di aver vinto, ma la controparte non si renderebbe conto di aver perso.”

Cyber War. La guerra prossima ventura (Mimesis 2019) il libro di Aldo Giannuli, storico ed esperto di intelligence, scritto a quattro mani con Alessandro Curioni, formatore e giornalista, racconta quello che è taciuto della “terza guerra mondiale a pezzi” condotta con le armi cibernetiche: più economiche, meno individuabili, con grande e vasta possibilità d’impiego, ma facili da negare e difficili da attribuire. Pubblicato prima dell’invasione dell’Ucraina da parte delle Russia, il libro è utile anche a interrogare i fatti del presente, l’arte della guerra che costantemente si trasforma e il ruolo dell’informazione e della tecnologia nei nuovi conflitti.

Ottobre è il Mese europeo della Sicurezza informatica

Ecco gli appuntamenti italiani per capire come proteggere computer e privacy, ma anche per difendersi dalla violenza di genere in Rete

di ARTURO DI CORINTO per ItalianTech/La Repubblica del 1 Ottobre 2022

La disinformazione russa, i bulli in rete, il ransomware che raddoppia ogni anno le sue vittime. E poi, Roma Tor Vergata presa di mira dal gruppo Stormous, gli attacchi al Made in Italy e al settore energetico italiano, le campagne di phishing segnalate dal Cert-Agid, eccetera: insomma, quando parliamo di sicurezza informatica e dei suoi fallimenti, l’elenco è sempre lungo.

Qualche volta è colpa delle tensioni geopolitiche, altre volte di chi vende software difettosi, altre ancora di analisti che non vedono i pericoli arrivare, perché esauriti e stanchi, in burn out, ma la maggior parte delle volte il successo delle violazioni informatiche dipende da utenti poco preparati e peggio difesi dalla propria organizzazione, per un ammontare complessivo di 6 trilioni di dollari di danni stimati nel 2021. Perciò quest’anno assume particolare rilievo il Mese europeo della sicurezza informatica, dal primo al 30 ottobre, che celebra il suo decimo anniversario al motto di “Pensaci, prima di cliccare” (#ThinkB4UClick). Italia, Germania, Austria e Ungheria sono tra le nazioni che partecipano con il maggior numero di eventi.

INTERVISTA DI CORINTO A PROGRESS SKYTG24 – 10 settembre 2022 condotto da Helga Cossu: Gli attacchi informatici alle infrastrutture energetiche italiane

Cacciatori di virus sotto l’ombrellone

Tre saggi che raccontanto la storia degli ultimi venti anni di attacchi informatici, tra cybercriminali, spie di stato e hacktivisti

di ARTURO DI CORINTO per Il Manifesto del 11 Agosto 2022

Quasi tutte le violazioni informatiche cominciano hackerando gli umani. É questa la tesi del giornalista investigativo inglese Geoff White che nel libro Crime dot com racconta come bande di cybercriminali, hacker di stato e spioni digitali abbiano trasformato in un’inferno l’Eldorado annunciato dalla rivoluzione informatica nei campus americani alla fine degli anni ‘50.

Pubblicato da Odoya Edizioni quest’anno, il testo spiega attraverso storie esemplari come l’hacking abbia influenzato le nostre vite partendo dal virus I Love You degli anni 2000 fino agli ultimi tentativi di manipolazione elettorale. E lo fa raccontando la storia di LulzSec, gli Anonymous vendicatori che hanno denunciato il complotto di un contractor americano per far fuori Julian Assange e il tradimento di Sabu. Non manca l’analisi del ruolo dei servizi segreti russi nella sconfitta di Hillary Clinton nella corsa presidenziale del 2016.

Baldoni, Agenzia Cyber: “Draghi ci ha chiesto rigore e rapidità per rendere l’Italia sicura”

di ARTURO DI CORINTO per ItalianTech/LaRepubblica del 6 Luglio 2022

Il primo luglio si è conclusa un’altra tappa del potenziamento dell’Agenzia per la Cybersicurezza Nazionale: è pronto il Centro di valutazione di beni e servizi dei soggetti inclusi nel perimetro di sicurezza nazionale cibernetica. Intervista al direttore, Roberto Baldoni

Roma, 1 luglio 2022, l’Agenzia per la Cybersicurezza Nazionale (Acn) comunica: è operativo un altro pilastro della strategia nazionale di sicurezza cibernetica, il Cvcn, Centro di Valutazione e Certificazione Nazionale. Prima rientrante nell’ambito delle competenze del Ministero dello Sviluppo Economico (Mise), oggi trasferito all’Acn, “avrà il compito di valutare la sicurezza di beni, sistemi e servizi Ict destinati a essere impiegati nel contesto del Perimetro di sicurezza nazionale cibernetica”. Ne abbiamo parlato con il direttore dell’Acn, Roberto Baldoni, ed è l’occasione per fare il punto su tutte le attività chiave dell’Agenzia.

Direttore, il Cvcn si occuperà della ricerca delle vulnerabilità del software che possono essere sfruttate dai criminali informatici?

Dal 1 luglio 2022 ogni venerdì in seconda serata su RaiUno, conduce Barbara Carfagna

Spegnete i telefoni e accendete il televisore, da stasera torna in onda il nostro programma su #RaiUno, Codice.

Vi accompagneremo ogni venerdì sera alla scoperta delle meraviglie della tecnica, parleremo di scienza e dei limiti dell’uomo, incontreremo robot e programmatori, faremo incursioni nel Metaverso, scambieremo Bitcoin e cryptomonete, avremo il punto di vista dei filosofi che ci parleranno di dati sintetici e intelligenze artificiali, anche con un frate francescano.

E poi ci saranno le donne hacker, i militari che difendono il nostro cyberspace, le aziende italiane che producono i #droni, il capo dell’Agenzia per la Cybersicurezza nazionale e i maggiori esperti di antiterrorismo e guerra cognitiva. Sì, parleremo anche di disinformazione.

Dalla Silicon Valley alla Corea del Sud passando per la Francia, i nostri inviati ci parleranno di cibo, di persone, di innovazione.

Venerdì sera ore 23:45

Sono 74 i gruppi hacker in guerra

Hacker’s Dictionary. La guerra cibernetica recluta esperti e attivisti nel conflitto russo-ucraino, la disinformazione monta e gli Usa attaccano con le loro cyberarmi

di ARTURO DI CORINTO per Il Manifesto del 16 Giugno 2022

Nel 2007 i cyber soldati russi attaccarono l’Estonia mettendo offline 58 siti web pubblici e privati. Nel 2014 un’ondata di devastanti attacchi riuscì a colpire aziende americane di servizi, strutture Nato e reti elettriche dell’Europa dell’Est.

Fino al 2017, quando un malware noto come NotPetya fu scatenato annichilendo la capacità operativa dei maggiori operatori mondiali di logistica, sistemi sanitari e multinazionali farmaceutiche.

Nell’epicentro degli attacchi, l’Ucraina, i bancomat divennero scatolette inservibili, ferrovie, ospedali e sistema postale andarono giù per ore, poi per giorni, ripetutamente: dieci miliardi di dollari di danni causati da Sandworm, un gruppo di hacker governativi al servizio dell’intelligence russa.

Lo racconta, con piglio da giallista, Andy Greenberg nel libro omonimo Sandworm (Doubleday, 2019). È però dal 24 febbraio del 2022 che abbiamo assistito a un’escalation nell’uso di mezzi non militari per sostenere e accompagnare un conflitto armato, l’invasione dell’Ucraina da parte della Russia.

Almeno 8 tipi di malware diversi sono stati lanciati fino ad oggi contro il paese guidato da Zelensky, di cui 4 di tipo wiper, che cancellano i dati dei computer, e poi attacchi DDoS a banche, ministeri e compagnie ucraine. Ma abbiamo assistito anche al blocco di 600 turbine eoliche in Germania, all’oscuramento dei satelliti Viasat in Francia, al blocco dei siti della Difesa, dei Carabinieri, e della Polizia in Italia.

Attacco hacker all’Italia. Cos’è Killnet, il gruppo russo che lo ha rivendicato

di ARTURO DI CORINTO e Arcangelo Rociola per ItalianTech/La Repubblica del 11 Maggio 2022

Offline per diverse ore i siti di Difesa e Senato, ma anche dell’Aci e dell’Istituto superiore di Sanità. Attacco anche a siti tedeschi e polacchi. Lo ha rivendicato Killnet, collegato al collettivo russo Legion, gli Anonymous di Mosca. Di cosa si tratta

L’attacco hacker in corso a diversi siti governativi italiani è stato rivendicato dal gruppo di hacker Killnet. Tra i siti messi offline anche quello del ministero della Difesa e del Senato. L’attacco non avrebbe compromesso le infrastrutture e dopo alcune ore i siti sono stati rimessi online. Il gruppo ha successivamentge rivendicato attacchi anche a diversi siti tedeschi e polacch sul proprio canale Telegram. L’attacco arriva nei giorni in cui il premier Mario Draghi è in visita ufficiale a Washington.

La Corte dei conti bacchetta la cybersecurity europea

HACKER’S DICTIONARY. Gli attacchi gravi sono decuplicati tra il 2018 e il 2021, ma le paghe basse, la scarsa condivisione delle informazioni e il mancato rispetto dei controlli essenziali rendono l’Unione Europea vulnerabile agli attacchi informatici

di ARTURO DI CORINTO per Il Manifesto del 31 Marzo 2022

Stavolta lo schiaffo arriva direttamente dalla Corte dei Conti Europea, che in una relazione speciale lamenta l’impreparazione degli organismi europei di cybersicurezza di fronte alle minacce informatiche.

Affermazione grave, se consideriamo che molte ricerche indicano l’Europa come bersaglio privilegiato dei criminali e che, secondo Check Point Software, nella scorsa settimana la media degli attacchi in Europa è stata del 18% più alta rispetto a prima dell’inizio del conflitto tra Russia e Ucraina.

Secondo i magistrati di Bruxelles, infatti, il numero di incidenti significativi registrati dagli organismi dell’Ue è più che decuplicato tra il 2018 e il 2021 e il telelavoro ha aumentato considerevolmente i potenziali punti di accesso per gli aggressori.

Tali incidenti sono generalmente causati da attacchi informatici sofisticati, che includono l’uso di nuovi metodi o tecnologie, per cui le indagini su tali incidenti e il ripristino del normale funzionamento possono richiedere settimane, a volte mesi.

Un esempio è stato il cyberattacco sferrato nei confronti dell’Agenzia europea per i medicinali (Ema), che ha portato alla divulgazione di dati sensibili, poi manipolati per minare la fiducia nei vaccini.

La corte, che ha analizzato attraverso un audit dettagliato la capacità di cyber-resilienza di 65 organizzazioni dei paesi membri UE, raccomanda pertanto l’introduzione di norme vincolanti in materia di cybersicurezza e un aumento delle risorse della squadra di pronto intervento informatico (Cert-Ue), una maggiore cooperazione tra gli organismi dell’Ue e un maggiore sostegno agli organismi europei, che hanno minore esperienza nella gestione della cybersicurezza.

«Le istituzioni, organi e agenzie dell’Ue sono obiettivi interessanti per potenziali aggressori, in particolare per i gruppi in grado di attuare attacchi altamente sofisticati ed invisibili a fini di cyberspionaggio o altre finalità illecite» ha dichiarato Bettina Jakobsen, il membro della Corte responsabile dell’audit.

«Tali attacchi possono comportare significative implicazioni politiche, nuocere alla reputazione generale dell’Ue e minare la fiducia nelle sue istituzioni. L’Ue deve fare di più per proteggere i propri organismi».

La principale constatazione della Corte è che istituzioni, organi e agenzie dell’Ue non sono sempre adeguatamente protetti dalle minacce informatiche. E i motivi sono piuttosto gravi: «Non adottano un approccio uniforme alla cybersicurezza, non sempre applicano i controlli essenziali e le buone pratiche in materia e non forniscono formazione sistematica a tale riguardo, inoltre le risorse e le spese destinate alla cybersicurezza variano notevolmente tra enti omologhi di dimensioni analoghe».

Un altro difetto è l’assenza di una condivisione tempestiva delle comunicazioni sulle vulnerabilità e sugli incidenti significativi di cybersicurezza di cui gli enti europei sono stati vittime e che possono avere ripercussioni su altri organismi.

La Corte sottolinea infatti che le carenze della cybersicurezza in un organismo dell’Ue possono esporre numerose altre organizzazioni a minacce informatiche.

Perfino il Cert-Ue e l’Agenzia dell’Unione europea per la cybersicurezza (Enisa) a causa delle risorse limitate e della priorità attribuita ad altri ambiti, non sono state in grado di fornire tutto il sostegno di cui gli organismi dell’Ue necessitano.

Uno dei motivi è che oltre due terzi del personale esperto della Cert-Ue ha contratti temporanei con retribuzioni poco competitive sul mercato e non riescono a evitare che vadano a lavorare altrove. Parole sante.cybersecurity

Lapsus$ ha rubato Cortana e Bing a Microsoft

I criminali di lingua spagnola hanno divulgato su Telegram un archivio compresso di software che pare essere originale. Non ci sono tracce dei codici che fanno girare Windows e Office

di ARTURO DI CORINTO per ItalianTech/ La Repubblica del 22 Marzo 2022

Il gruppo criminale Lapsus$ annuncia di avere derubato Microsoft di alcuni gioielli di famiglia come i codici informatici di Bing, Bing Maps e Cortana, rispettivamente il motore di ricerca e l’assistente virtuale. Questo per ricordarci, semmai ce ne fossimo dimenticati, che mentre siamo tutti col fiato sospeso per le sorti della guerra in Ucraina i cybercriminali non dormono mai.

Igiene cibernetica: 5 mosse facili per proteggere la nostra vita digitale

Password complesse, copia dei dati, aggiornamento del software, antivirus e crittografia (e un po’ di buon senso) ci aiutano a proteggere computer e smartphone

di ARTURO DI CORINTO per ItalianTech/La Repubblica del 15 Marzo 2022

“Apriti Sesamo”: chi è che non ricorda la famosa frase di Ali Babà e i 40 ladroni? La parola magica per aprire la caverna del tesoro funzionava esattamente come la password di un computer. La parola o chiave d’accesso serve a proteggere non solo i computer, ma tutti i nostri dispositivi digitali, i servizi Web e i profili online che usiamo per lavorare, comunicare e postare sui social. Ma non basta.

Come ci laviamo le mani per evitare un’infezione, così dobbiamo tenere il computer e i dispositivi puliti e al sicuro da ospiti indesiderati come i virus (informatici, in questo caso). Per indicare l’insieme di buone pratiche quotidiane della sicurezza informatica possiamo usare il concetto di Igiene Cibernetica, una serie di princìpi pensati per minimizzare i rischi dovuti a un uso poco accorto dei dispositivi.

La cybersecurity non si improvvisa nelle emergenze

Hacker’s Dictionary. Il rischio informatico aumenta ogni anno con l’avanzare dell’innovazione tecnologica e per la dipendenza dal digitale, lo dimostrano i rapporti di IBM e Clusit. Ecco 10 buone pratiche di autodifesa aziandale da parte del Cefriel di Milano

di ARTURO DI CORINTO per Il Manifesto del 10 Marzo 2022

La necessità di progettare strategie per mettere al riparo Pubbliche Amministrazioni e aziende dai rischi legati a possibili attacchi informatici non è una “nuova emergenza”, ma quasi. Nell’ultimo rapporto Clusit gli attacchi gravi nel 2021 sono aumentati del 10% rispetto all’anno precedente, un quinto in Europa, mentre per lo X-Force Threat Intelligence Index 2022 di Ibm il 47% degli incidenti nel nostro Paese ha colpito l’industria manifatturiera, un dato raddoppiato rispetto a quello globale del 23,2%.

La situazione si è complicata con l’avvio del conflitto russo-ucraino che usa anche armi informatiche, dimostrando che la cybersecurity è un tema centrale per l’intera società. Per questo è particolarmente vero quello che dice Alfonso Fuggetta, del Cefriel-Politecnico di Milano: «Non si possono progettare interventi mirati a mettere al sicuro le infrastrutture informatiche in emergenza. La cybersecurity è un processo e come tale va gestito in modo continuativo».