Care colleghe e Cari colleghi, il 2023 si è chiuso, letteralmente, con la “sospensione” di 17 giornalisti della Dire decisa dall’editore e comunicata agli interessati la notte di San Silvestro. Un atto grave, odioso, inedito, privo di ogni fondamento di diritto, a soli tre giorni dai licenziamenti illegittimi e immotivati di altri 14 colleghi. A rischio c’è il futuro della stessa agenzia di stampa, attualmente estromessa dai contributi pubblici previsti per l’informazione primaria. E’ la conseguenza di una vicenda giudiziaria che vede imputata la precedente proprietà. Chiediamo all’editore di ritirare tutti i provvedimenti contro i giornalisti e al governo, che si è impegnato per il settore delle agenzie, di assicurare le risorse necessarie alla Dire.

Questa vertenza, particolarmente grave, fa parte di una lunga serie che ha scandito quasi quotidianamente questi mesi di attività dell’Associazione: RCS-Gazzetta dello Sport, GEDI- Stampa, Mondadori, Messaggero, Editoriale Nazionale (Giorno, Resto del Carlino, Nazione), Tempo, Avvenire, San Paolo (Famiglia Cristiana), Giornalisti Indipendenti (Latina Oggi, Ciociaria Oggi), Pamom, Secolo d’Italia, Pd, Redattore Sociale, Agenzia AREA, Edimotive, National Geographic, Blitz quotidiano, Metro.

E’ la fotografia della crisi del settore editoriale, ma anche dell’inadeguatezza degli strumenti in campo per affrontarla. Nelle vertenze, nelle procedure, siamo stati e siamo accanto ai colleghi delle redazioni e ai Cdr, insieme alla Fnsi, assicurando assistenza sindacale e legale, aiutandoli il più possibile a migliorare gli accordi, anche quando non esistevano le condizioni per la sottoscrizione da parte dell’Associazione. Gli editori puntano da anni solo ai prepensionamenti, accompagnati dagli ammortizzatori sociali per le redazioni, per abbattere il costo del lavoro. Da tempo si può ricorrere allo stato di crisi persino con i bilanci in attivo, prevedendo contrazioni future dei ricavi.

Così le redazioni si svuotano (ogni due uscite c’è un’assunzione e non deve essere necessariamente di un giornalista), i prodotti editoriali si impoveriscono e, in un circolo vizioso, la crisi si aggrava ulteriormente.

E’ necessario mettere in discussione la legge 416 sui prepensionamenti, che devono tornare a essere strumenti straordinari, e prevedere nuove forme di sostegno per l’editoria che puntino sugli investimenti, per valorizzare i contenuti originali e non il commercio dei dati degli utenti.

Dobbiamo mobilitarci per il rinnovo del Contratto Nazionale di Lavoro Giornalistico, scaduto da troppi anni e nei fatti disapplicato da molti editori.

L’inflazione sta erodendo fortemente il potere d’acquisto delle retribuzioni, troppo basse soprattutto per i giovani, per i precari, i collaboratori esterni. Bisogna aprire una grande vertenza per l’occupazione, per superare il precariato “strutturale” e la pratica indecente del “depotenziamento” del Contratto Nazionale e degli accordi aziendali imposto in molte realtà illegittimamente e unilateralmente dagli editori.

Qualche segnale positivo arriva per i free lance: il Consiglio nazionale dell’Ordine dei Giornalisti ha licenziato la proposta sull’Equo Compenso, che ha recepito le istanze del sindacato, e di Stampa Romana in particolare, sulla liquidazione giudiziale delle spettanze dei freelance e dei lavoratori non subordinati. Se il ministero della Giustizia darà il suo via libera l’iter si avvierà a conclusione e i compensi dei giornalisti che sono fuori dalle redazioni saranno parametrati alle retribuzioni di chi è negli organici redazionali.

Ci siamo occupati anche dei giornalisti impiegati nella pubblica amministrazione. Con una oggettiva difficoltà, dovuta alle norme in vigore, agli accordi sulla rappresentanza che ci penalizzano. Su questo è necessario riaprire il confronto con le istituzioni, la politica e i sindacati degli altri lavoratori.

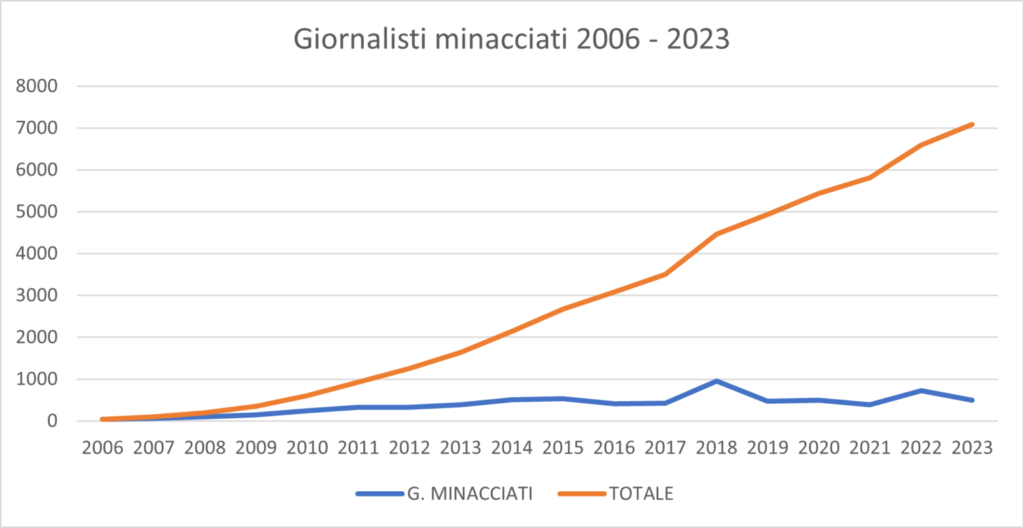

Siamo stati impegnati anche in molte vertenze individuali: casi di violazioni di diritti contrattuali, di pretestuosi provvedimenti disciplinari, di mobbing o addirittura di stalking. Rivelano non solo l’aggressività degli editori, ma anche l’imbarbarimento dei rapporti nelle redazioni, riguardano a volte anche la questione della parità di genere. Siamo stati accanto ai giornalisti intimiditi e minacciati, spesso troppo soli, soprattutto in quelle aree della nostra regione in cui è tangibile la presenza della criminalità organizzata.

Fondamentale è l’attività sul nostro territorio di Ossigeno per l’Informazione, l’osservatorio sui cronisti minacciati e le notizie oscurate. Abbiamo cercato di garantire ai colleghi servizi, ci proponiamo di assicurarne di nuovi. A cominciare da quelli destinati ai pensionati, che hanno a che fare non più con il “familiare” Inpgi (che comunque resta per collaboratori e liberi professionisti), ma con il mastodontico Inps.

Grazie anche alla preziosa collaborazione del mio predecessore Lazzaro Pappagallo, e all’apporto di tanti generosi colleghi, abbiamo continuato il lavoro sulla formazione professionale. Vogliamo implementarla, anche per garantire nuove forme di sostegno per il nostro sindacato, che vive dell’abnegazione di pochi dipendenti e dell’assoluto volontariato di chi è negli organismi, senza eccezioni, ma ha visto contrarsi drasticamente i consistenti fondi versati dall’Inpgi e in prospettiva dovrà farne a meno.

Promuoveremo anche una nuova testata on line dell’Associazione, sul lavoro in genere, sul giornalismo che cambia, sulle professioni “culturali” nella nostra regione.

Saremo presto impegnati nella revisione dello Statuto, per rendere il sindacato più inclusivo ed efficiente. Ma non esiste un sindacato forte, e capace di aprirsi a tutto il mondo dell’informazione, anche a quello attualmente fuori dal nostro perimetro di rappresentanza, senza una professione solida.

La riforma dell’Ordine, in Parlamento, non basta. Occorre ricostituire una comunità, capace di ascoltare e di ascoltarsi, di studiare, di essere solidale soprattutto con i più deboli, di rivendicare con orgoglio la sua funzione sociale e democratica, che sappia discutere delle regole del servizio pubblico radiotelevisivo, del mercato pubblicitario, dei rischi delle concentrazioni editoriali, dei rapporti con i colossi del web, che si schieri senza esitazione contro le norme che attaccano il diritto di cronaca. L’emendamento Costa è solo l’ultimo dei provvedimenti contro il diritto di informare ed essere informati, già penalizzato dalla legge Cartabia.

Occorre approfondire due temi che sono già centrali e lo saranno sempre di più, temi legati a doppio filo: l’Intelligenza Artificiale, i suoi rischi concretissimi e immediati per l’occupazione e la professione, e la tutela del diritto d’autore dei giornalisti. Questioni su cui abbiamo promosso, con il sindacato nazionale, una riflessione, essenziale anche per riaprire il confronto sul prossimo contratto.

Ci aspetta un cammino difficile, che deve sovvertire il clima di sfiducia, a volte di rassegnazione, che da qualche anno grava sulla nostra categoria. Obiettivo impossibile senza il coinvolgimento di nuove energie, di giovani, senza la partecipazione di tutti e senza unità. Ci batteremo sempre perché il sindacato unitario dei giornalisti resti tale, contro ogni tentativo di divisione, che darebbe vantaggi personali a pochissimi, indebolirebbe tutti gli altri.

Proprio all’Associazione Stampa Romana abbiamo dimostrato e stiamo dimostrando che il sindacato di tutti i giornalisti non è solo necessario, ma possibile.

Grazie a tutti, buon anno. Stefano Ferrante |