La sorveglianza commerciale sul web usa il fingerprinting

Hacker’s Dictionary. Quando navighiamo in rete la pubblicità ci insegue grazie a una serie di tecniche che permettono di conoscere molte informazioni su di noi

di ARTURO DI CORINTO per Il Manifesto del 19 Dicembre 2019

Cosa direste se qualcuno vi seguisse di negozio in negozio durante lo shopping natalizio? E se poi guardasse dentro le buste della spesa e nel portafoglio, fino a sbirciare patente e carta di identità? Probabilmente vi arrabbiereste. Eppure è quello che succede con il fingerprinting, una tecnica di tracciamento dei comportamenti online basata sull’analisi dei dati che ci lasciamo dietro quando usiamo web e app. Una volta ci preoccupavamo dei cookies, usati per memorizzare le abitudini degli utenti durante la navigazione, ma questo è peggio. In fondo la presenza dei cookies è regolata per legge e possiamo distruggerli alla fine di ogni sessione web. Il fingerprint, l’impronta digitale, invece è una scatola nera. Continua a leggere Il Manifesto: La sorveglianza commerciale sul web usa il fingerprinting

La comunicazione politica nell’ecosistema dei media digitali

La comunicazione politica nell’ecosistema dei media digitali

Link Campus University

Link Campus University

In un blog post il direttore dei programmi per gli sviluppatori del social blu ha ammesso la possibilità che terze parti “abbiano avuto accesso alle informazioni più a lungo di quanto l’azienda intendesse”

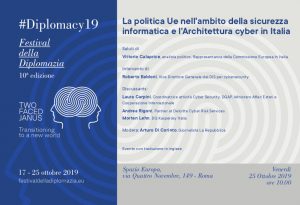

di ARTURO DI CORINTO per La Repubblica del 6 Novembre 2019